1.信息收集

一、网站、服务器信息

IP:43.242.131.139

服务器信息:Nginx PHP/5.3.29

WEB程序:WordPress

程序版本:http://www.secist.com/readme.html(WordPress4.5.4)

用到WordPress的插件(这里使用的是WPSCAN扫描器):

[+] 名字: crayon-syntax-highlighter – v2.8.4

|? Latest version: 2.8.3 (up to date)

|? 地址: http://www.secist.com/wp-content/plugins/crayon-syntax-highlighter/

|? 信息: http://www.secist.com/wp-content/plugins/crayon-syntax-highlighter/readme.txt

[+] 名字: ml-slider – v3.3.7

|? Latest version: 3.3.6 (up to date)

|? 地址: http://www.secist.com/wp-content/plugins/ml-slider/

|? 信息: http://www.secist.com/wp-content/plugins/ml-slider/readme.txt

后台地址:http://www.secist.com/wp-admin/

后台管理员用户名:gkniu

二、站长信息

1.QQ:779365870

2.邮箱:779365870@qq.com

3.搜狗问问:http://wenwen.sogou.com/user/home?uid=e64d50956b7972f67cff37fd87445ee8 ID:woaini

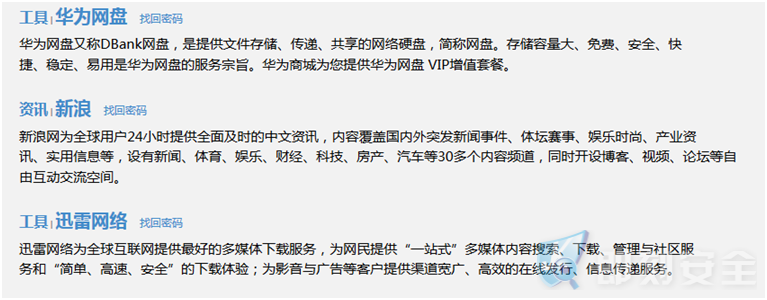

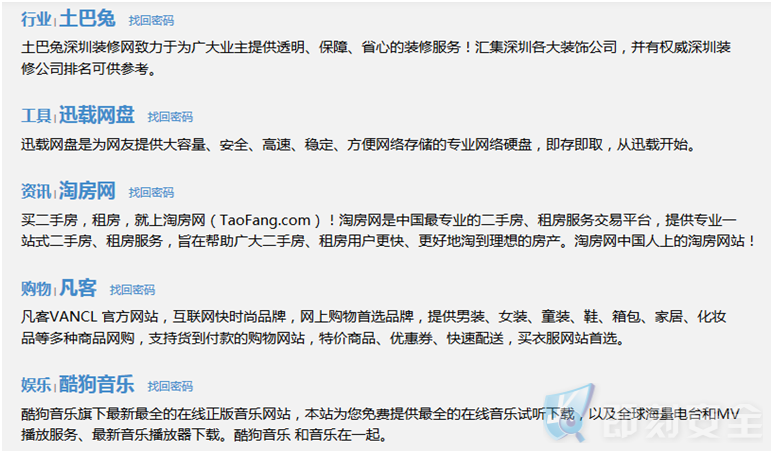

4.注册过的网址:

5.名字:马赛克

6.地址:马赛克

7.年龄:马赛克

8.其他邮箱:wuqing13@vip.qq.com

9.历史密码:1212171813shao

用到工具:worldip(火狐插件)、wpscan、站长tools

2.实战渗透

首先看到了是nginx的服务,于是随便找了张图片试了一下解析漏洞/1.php %00.php,无果。

其次使用Wpscan进行了WordPress的漏洞扫描,也没可利用的东西。

然后进行生成字典爆破Burpsuite,爆破后被限制了IP。

悲剧的我开始了C段的入侵:

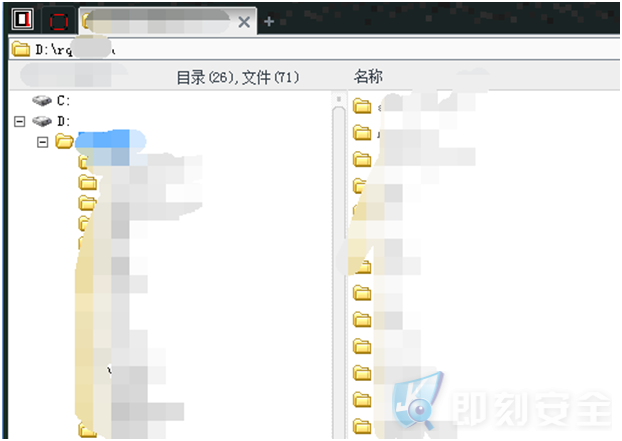

通过一个IIS PUT写入成功入侵某C段,就开始提权,却是星外的主机,提不下。

C段不行咱们继续旁站呗?但是也没卵用!旁站基本上不可行。。。

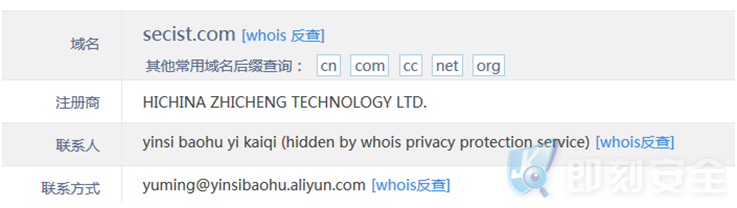

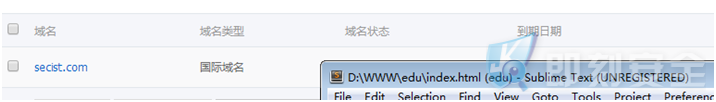

最后因为WordPress的版本较新,插件也不存在相应的漏洞,于是我就whois看了下是万网的:

利用“电话战争”进行口舌之战(在这边利用收集到的信息跟客服”大战了20多个回合”)最后通过客服拿下:

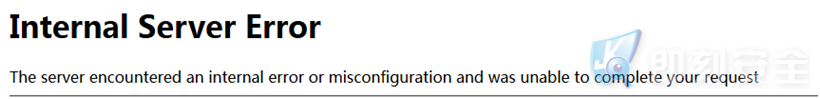

可是又出现悲剧了

,将域名解析到我服务器我用反向代理进行钓鱼,谁知道出现这样的情况:

搞了半天没成功。。。好郁闷

最后我生无可恋,本次渗透以失败告终。最后已经解析回了原IP!

渗透中用到的技巧、工具:burpsuite、御剑查询、caimima.net生成字典、社工、反向代理、IIS PUT写入

3.失败总结

心里只有一万个”草泥马”

本文章只是做个技术分享,很抱歉对即刻安全这一次未授权的渗透测试!

作者:gh0stkey Q412391882

我是即刻安全的站长 Eternal 。首先我想说的是对于这次被友检,我并不反对当然也不支持。鉴于 gh0stkey 的目的,我们给予了理解和支持。其实相对于标题来说,我不得不承认,这次友检它是成功的。

对于这次被友检,我们做了如下总结:

1.及时进行版本的更新,通过日常的自检来避免和排除一些存在安全隐患的插件及软件版本。

2.尽量避免更多的隐私信息被泄露及利用。

3.及时删除一些可能会泄露版本及配置信息的默认文本文件。

4.及时处理及发现网站信息的变更通知。

最后我想说的是,无论如何大家都应在得到授权的情况下,进行相关的渗透测试。避免给自己和对方带来不必要的麻烦。当然我们对于这种方式是不反对的,最后对 gh0stkey 表示感谢!他尽到了一个白帽的基本职责。

谢谢!

转载请注明:即刻安全 » 对即刻安全一次失败的渗透测试